لینوکس مدتهاست پایه و اساس دستگاههای شبکه تجاری است، اما در حال حاضر این یک مبنای زیرساختی سازمانی است.

لینوکس یک سیستم عامل باز و متن باز است که در سال 1991 برای رایانه ها منتشر شد اما استفاده از آن برای گسترش سیستم برای خودروها، تلفنها گسترش یافت اما استفاده از آن برای گسترش سیستم برای خودروها، تلفنها، سرورهای وب و ، اخیرا، ابزار شبکه.

طول عمر آن، بلوغ و امنیت آن را یکی از مطمئن ترین سیستم عامل های موجود در بازار امروز می داند، به این معنی که برای دستگاه های تجاری تجاری و همچنین شرکت هایی که می خواهند از آن و لوازم جانبی آن برای تنظیم زیرساخت های شبکه و مرکز داده خود استفاده کنند، ایده آل است.

این به نوبه خود باعث می شود تا مهارت های لینوکس توسط مدیران IT استخدام شود. برای مثال، بسیاری از فن آوری های جدید مرتبط با DevOps مانند ظروف، زیرساخت ها و کنترل کننده های SDN بر روی لینوکس ساخته شده اند.

لینوکس چیست؟

لینوکس یک سیستم عامل مشابه است - با این حال، همانطور که مشاهده خواهیم کرد، به طور مستقیم از یونیکس نسبی نیست. لینوکس مانند بسیاری از سیستم عامل های Unix مثل چندین اجزای تشکیل شده است.

هسته

این هسته سیستم است و دستورالعمل ها را به CPU، لوازم جانبی و حافظه می فرستد.

بوت لودر

فرآیندهای مدیریت راه اندازی سیستم. در یک رایانه کاربر این را با صفحه نمایش چلپ چلوپ تشخیص داده بود که بالا بود. در یک دستگاه شبکه یک وضعیت نشان دهنده روند بوت شدن است.

دیمون

خدمات پس زمینه که در هنگام بوت شدن یا بعد از اینکه سیستم شروع به کار می کند، شروع می شود. به عنوان مثال، شبح شبکه فعال تمام رابط های شبکه در زمان بوت شدن. دیمون های دیگر چیزهایی مانند زمان و DNS هستند.

پوسته

این خط فرمان لینوکس است. این می تواند برای افرادی که برای کار در محیط های گرافیکی استفاده می شوند، تهدید کننده باشد، اما اکثر متخصصان شبکه برای کار در پوسته استفاده می شوند.

دستورات لینوکس

رابط خط فرمان (CLI) پوسته، تعدادی از قابلیت های قدرتمندی را شامل می شود، از جمله موارد مهم برای شبکه و مدیریت سیستم، برای کاربران متخصص که با رابط مبتنی بر متن آشنا هستند.

این متن دومین مطلب آزمایشی من است که به زودی آن را حذف خواهم کرد.

زکات علم، نشر آن است. هر وبلاگ می تواند پایگاهی برای نشر علم و دانش باشد. بهره برداری علمی از وبلاگ ها نقش بسزایی در تولید محتوای مفید فارسی در اینترنت خواهد داشت. انتشار جزوات و متون درسی، یافته های تحقیقی و مقالات علمی از جمله کاربردهای علمی قابل تصور برای ,بلاگ ها است.

همچنین وبلاگ نویسی یکی از موثرترین شیوه های نوین اطلاع رسانی است و در جهان کم نیستند وبلاگ هایی که با رسانه های رسمی خبری رقابت می کنند. در بعد کسب و کار نیز، روز به روز بر تعداد شرکت هایی که اطلاع رسانی محصولات، خدمات و رویدادهای خود را از طریق بلاگ انجام می دهند افزوده می شود.

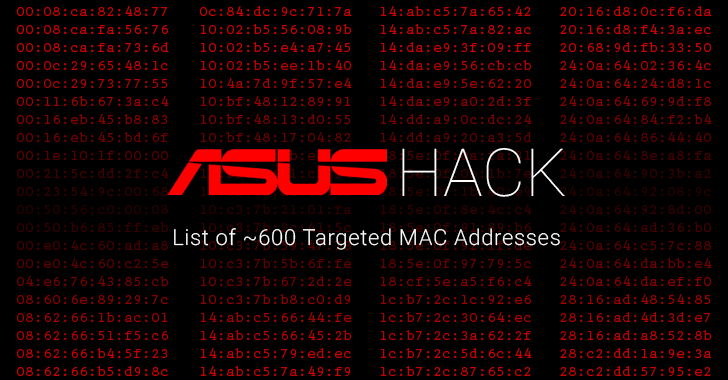

در حالی که جزئیات مربوط به حمله زنجیره تامین گسترده به مشتریان ASUS را نشان می دهد، شرکت امنیتی روسیه Kaspersky هفته گذشته لیست کامل آدرس های MAC را که هکرها سخت افزار را به نرم افزارهای مخرب خود هدف جراحی قرار داده است، اختصاص داده است.

در عوض، کسپرسکی ابزار آفلاین اختصاصی را منتشر کرد و یک صفحه وب آنلاین را راه اندازی کرد که کاربران PC ASUS می توانند آدرس های MAC خود را جستجو کنند تا بررسی کنند که آیا آنها در لیست ضربه بودند.

با این حال، بسیاری معتقدند که این روش مناسب برای شرکت های بزرگ با صدها هزار سیستم نیست که می دانند که آیا آنها هدف قرار گرفته اند یا خیر.

لیست MAC های هدفمند در حمله زنجیره تامین ASUS

برای حل این مشکل و کمک به دیگر کارشناسان امنیت سایبری شکار خود را برای کمپین های مربوط به هک ادامه می دهند، شرکت کننده شرکت سازنده امنیتی Skylight در شرکت کننده شرکت کننده شرکت کننده شرکت کننده شرکت کننده در شرکت "هکر نیوز" با "The Hacker News" تماس گرفته و فهرست کاملی از تقریبا 583 آدرس MAC را که مورد نقض ASUS قرار گرفته است، ارائه کرد.

Skylight در یک پست با "The Hacker News" گفت: "اگر اطلاعات مربوط به اهداف وجود داشته باشد، باید آن را به طور عمومی در اختیار جامعه امنیت قرار داد تا ما بتوانیم از خودمان بهتر دفاع کنیم."

"بنابراین، ما فکر می کردیم که می توان لیست را استخراج کرد و آن را به صورت عمومی منتشر کرد تا هر تمرین امنیتی بتواند آن را به دستگاه های شناخته شده در حوزه خود تقسیم کند."

محققان Skylight فهرستی از آدرس های هدفمند MAC را با کمک ابزار آنلاین آفلاین کشف کردند که حاوی لیست کامل آدرس های 619 MAC درون اجرایی است اما با استفاده از یک الگوریتم هش مخلوط شده محافظت می شود.

آنها یک سرور قدرتمند آمازون و یک نسخه اصلاح شده از ابزار شکست خوردن رمز عبور HashCat را برای خاموش کردن آدرس های MAC 583 در کمتر از یک ساعت استفاده کردند.

"ورودی AWS p3.16xlarge آمازون را وارد کنید. این حیوانات هشت (شما را به درستی) پردازنده های NVIDIA V100 Tesla 16 گیگابایتی حمل می کند. کل مجموعه ای از 1300 پیشوند در کمتر از یک ساعت مجبور شد خشونت را تحمل کند."

ASUS هک: Operation ShadowHammer

هفته گذشته نشان داده شد که گروهی از هکرهای حمایت شده از سوی دولت موفق به ربودن سرور به روز رسانی خودکار نرم افزار ASUS Live در سال گذشته شدند و به روز رسانی های مخرب را به بیش از یک میلیون کامپیوتر ویندوز در سراسر جهان به منظور آلوده کردن آنها را با عقب.

همانطور که هفته گذشته گزارش کردیم، کسپرسکی این حمله را که تحت عنوان Operation ShadowHammer نامگذاری شده بود کشف کرد، پس از آنکه 57،000 کاربر با نسخه پشتی نرم افزار ASUS LIVE Update آلوده شدند.

شرکت امنیتی پس از آن اعلام کرد ASUS در مورد کمپین حملات زنجیره تامین در 31 ژانویه 2019 اعلام کرد.

محققان پس از تجزیه و تحلیل بیش از 200 نمونه از به روز رسانی های مخرب، هکرها که هنوز به هیچ گروه APT اعطا نمی شوند، فقط می خواستند لیست خاصی از کاربران شناسایی شده توسط آدرس های منحصر به فرد MAC خود را که به نرم افزارهای مخرب سخت افزاری داشتند، هدف قرار دهند.

اگرچه مرحله دوم بدافزار تنها به حدود 600 کاربر هدفمند منتهی شد، این بدان معنا نیست که میلیون ها کامپیوتر ASUS که بهروزرسانی نرم افزارهای مخرب را دریافت نکرده اند، به خطر افتاده اند.

چگونگی چک کردن اینکه آیا لپ تاپ ASUS شما هک شده است؟

پس از اعلام اینکه گروه ناشناخته هکرها سرورهای خود را بین ماه های ژوئن و نوامبر 2018 را هک کردند، این هفته ASUS نسخه خالص برنامه LIVE Update خود را (نسخه 3.6.8) منتشر کرد و همچنین قول داد تا "مکانیسم های تأیید امنیتی چندگانه" را برای کاهش شانس حملات بیشتر.

با این حال، باید بدانید که فقط نصب نسخه پاک بروزرسانی نرم افزار بر روی بسته مخرب، کد مخرب را از سیستم های آلوده حذف نمی کند.

بنابراین، برای کمک به مشتریان خود می دانیم که آیا آنها قربانی حمله بودند، ASUS همچنین یک ابزار تشخیصی را که با استفاده از آن می توانید بررسی کنید که آیا سیستم ASUS شما توسط بروز رسانی مخرب تحت تاثیر قرار گرفته است، منتشر کرد.

اگر آدرس MAC کامپیوتر خود را در لیست پیدا کنید، به این معنی است که رایانه شما توسط به روز رسانی مخرب پشتی گذاشته شده است، و ASUS توصیه می کند که تنظیم مجدد کارخانه را انجام دهید تا کلیه سیستم را پاک کنید.

هویت هکرها و نیت آنها هنوز ناشناخته است.

در روز جمعه، مایکروسافت ایمیل های اطلاع رسانی را به برخی از کاربران اعلام کرد که صاحبان حساب های Outlook را نقض شرکت رنج می برد و همچنین ممکن است به طور مستقیم کاربران Outlook را تحت تاثیر قرار دهد.

من همچنین ممکن است این ستون "Wifi Wizard" را تغییر دهم، با توجه به اینکه چند نفر از شما در چند ماه گذشته با سوالات شبکه بی سیم نوشته اند. خوب، هر چند. شبکه های بی سیم نزدیک و دل من هستند، زیرا خاطرات شگفت انگیز از سه سال گذشته روترهای آزمایش شده برای Wirecutter و بسیاری از روتر ها و آزمایش های کافی برای انجام عمر طولانی را انجام دادم.

این هفته من نگاهی به یک سوال می کنم که مخالف آن چیزی است که من معمولا از او خواسته می شود. من به تیم Lifehacker Tim توضیح خواهم داد:

پاسخ: شما "چگونه می توانم فای همسایه من را مسدود کنم". من سعی میکنم مخالفم. من می خواهم فای همسایه اش را بگیرم (برای آن من اجازه و رمز عبور را می خواهم) و آن را از طریق روتر من ارسال کنم. تا کنون، دستگاه های من به نظر می رسد در نوعی درگیری، نیاز به بازنشانی مکرر. من مایل هستم از ابتدا شروع کنم

این یکی باحاله. اولا، بگذارید بگویم که من به خاطر کار کردن یک قرارداد اشتراکی با همسایه خود به شما افتخار می کنم. طرح های اینترنتی گران هستند و نیازی نیست که دو نفر برای یک برنامه گران قیمت گلوله بیاورند. این فرض که هیچ یک از شما پهنای باند موجود خود را با BitTorrent، بارگیری Steam یا گروهی از MMOs جابجایی نکنید - دوم این که این مسئله مانع از برقراری ارتباط مناسب و معقول هنگام هم اتاقی من در نیویورک شد و من با سرویس صاحب طبقه بالا چند سال پیش.

من مطمئن نیستم که چرا دستگاه شما نیاز به بازنشستگی تکراری دارد - یا خود دستگاه، یا هر نقطه دسترسی بی سیم یا روتر که شما استفاده می کنید. شما این جزئیات را دقیق توصیف نکرده اید، اما ممکن است دستگاه شما به سادگی در تلاش برای اتصال به WiFi همسایه شما باشد. احتمالا بین نقاط دسترسی شما و مسائل شما چندین دیوار وجود دارد، به جز کمی فاصله. حتی بهترین روترها بی حد و حصر نیستند و ممکن است که شما به سادگی یک سیگنال مناسب برای حفظ یک اتصال ثابت و سریع نداشته باشید.

به طور معمول هنگامی که من یک شبکه بی سیم را راه اندازی می کنم (یا به دیگران توصیه می کنم که نحوه تنظیم آنها را تنظیم کنید)، توصیه می کنم روتر اولیه یا نقطه دسترسی خود را قرار دهید، فرض کنید شما تنها از یک مکان مرکزی در خانه استفاده می کنید یا اپارتمان. این تضمین می کند که شما در هر بخش اولیه از فضای زندگی خود را پوشش می دهید، هرچند شما همیشه می توانید جایگاه خود را درصورت نیاز به اتصال بهتر یکی از طرف خانه (اتاق خواب خود) از دیگران (گاراژ خود) .

در سناریوی شما این بهترین مکان برای قرار دادن یک روتر یا نقطه دسترسی در جایی بین خانه همسایه (یا آپارتمان) و شماست. آنچه که من می بینم این است که اندازه خانه های شما و فاصله بین آنها، بدان معنی است که حتی قرار دادن یک روتر درست در کنار نزدیکترین دیوار به خانه همسایه (و یا برعکس) هنوز هم به این معنی است که شما هر دو احتمالا سیگنال های کمتر از ستاره برای کار با.

در حالی که همیشه می توانید سعی کنید یک توسعه دهنده بی سیم را برای اتصال به سیگنال بی سیم همسایه خود بیابید و یک شبکه از خود بکشید، شما با یک مجازات عملکردی برای هر وسیله ای که به دستگاه پخش کننده شما متصل است ضربه می زنید. من در مورد این قبلا نوشته ام، بنابراین نسخه کوتاه این است: زمانی که توسعه دهنده از یک کانال اختصاصی استفاده نمی کند، سپس هر وسیله ای که شما با آن از طریق همان باند استفاده می کنید که برای اتصال به روتر دیگری یا نقطه دسترسی به آن متصل می شود سرعت آن را نصف کنید. پس از آن، توسعه دهنده باید دو بار انجام دهد، زیرا این رادیو به شما و هر دستگاهی که به آن متصل است، ارسال و دریافت می کند.

حتی پس از آن، توسعه دهنده بی سیم معمولی شما نیست . عالی است. این می تواند به شما یک oomph بدهد اگر شما نیاز به پوشش کمی اضافی، اما آن را نمی خواهد قادر به انفجار سیگنال در سراسر خانه 1500 متر مربع به خودی خود. و از تمایل به شروع توسعه دهنده های زنجیره ای دیزی برای جلوگیری از همان دلایل عملکردی که من فقط ذکر کردم مقاومت می کنم.

در عوض، اگر شما این مسیر را "به اشتراک گذاری همان اتصال به اینترنت" مسیر، بهترین (و بیشتر مزاحم) چیزی که شما می توانید انجام دهید به نحوی ارتباط خانه خود را از طریق یک کابل اترنت. با این حال احتمالا بیش از حد یک سفارش است. در عوض، سرمایه گذاری در چیزی شبیه Netgear Orbi، که از یک کانال backgun اختصاصی 5 گیگاهرتزی برای اتصال هر دو نقطه دسترسی استفاده می کند، که می توانند شبکه های 5 گیگاهرتزی و 2.4 گیگاهرتز خود را بدون هیچ گونه کاهش عملکرد کاهش دهند.

شما احتمالا می خواهید هر نقطه دسترسی اوربی را در نزدیکی دیوار نزدیک ترین خانه خانه همسایه قرار دهید و بالعکس. این یک مشکل نیست اگر شما در دوبلکس یا خانه های منزل هستید، اما چیزی که ممکن است پیچیده تر باشد، اگر شما دارای مجسمه های بزرگ و انبوه هستید که خانه های خود را جدا می کنند. همچنین یک نسخه از Orbi از Orbi وجود دارد که ممکن است بسته به نحوه تنظیم آن، به شما کمک کند.

من معتقدم که این ممکن است هر گونه مشکالت بی سیم شما را تجربه کند. در غیر این صورت، رشته ای که اترنت کابل (و اجازه دهید من می دانم که چگونه آن را انجام داد)، و مطمئن شوید که شما فقط با استفاده از یک روتر و یک سری از نقاط دسترسی، به جای ایجاد یک روتر در روتر از نوع راه اندازی.

شما همچنین می توانید وحشی کنید و همسایه خود را متقاعد کنید تا یک نقطه دسترسی در فضای باز یا حتی یک راه انداز نقطه به نقطه بی سیم ایجاد کنید که ممکن است سیگنال دیگری را که می توانید از جایی که شما زندگی می کنید استفاده کنید. این اتفاق می افتد که کمی به درد بخشی برای راه اندازی، مطمئن هستم، اما به خوبی به آن ارزش می بخشد، اگر شما می توانید به طور موثر اینترنت شما را نصف کند (فرض کنید شما بخشی از آنچه که همسایه شما پرداخت می کند، که می تواند نوعی و سخاوتمندانه باشد.)

هکرها به خاطر ارزش سرگرمی در تلویزیون به نمایش می گذارند، و یک نمایش از فعالیت برنامه نویسی و آنچه که واقعا برای فائق بردن از طریق فایروال انجام می شود.

مطمئنا، هکرها در تلویزیون بسیار چشمگیر هستند (سلام، آقای روبات) و اغلب شرایط زندگی واقعی را نشان می دهند که در آن femtocells و malwares با هدف مخرب به کار گرفته می شوند. با این حال، در پایان هر بخش آقای Robot، مهم است که مجموعه "مفید ترین takeaway؛ در زندگی واقعی، هکرها تهدید جدی برای جزئیاتی که ما در دستگاه های شخصی ما به صورت دیجیتال ذخیره می کنیم.

این فقط در مورد استفاده از قویترین کلمه عبور است که ما می توانیم در سر ما التماس؛ ما باید اقدامات احتیاطی را برای محافظت از ما از آسیب پذیرترین آسیب پذیرترین آسیب پذیرترین نرمافزارها در نظر بگیریم.

جنایتکاران دیجیتال توانایی ایجاد اختلال در زندگی روزمره ما را دارند پس از به دست آوردن آنچه که آنها از سیستم های کامپیوتری ما می خواهند. جهان IoT کاربران را در افزایش خطرات روزانه قرار می دهد.

ما می توانیم بیش از دانلود و خرید برنامه ها یا برنامه هایی که با استفاده از رمزنگاری بهینه عمل می کنند، انجام دهیم. ما نیاز داریم خودمان را در مورد نحوه تشخیص نرم افزارهای مخرب و ransomware آموزش دهیم و در نرم افزارهایی که بهترین داده های شما را در هسته خود دارند، سرمایه گذاری کنید. من می دانم که همه ما این را قبلا شنیده ایم، اما دلیلی وجود دارد که افرادی مثل من در مورد آن ادامه می دهند - این فوق العاده مهم است و بسیاری هنوز باید پایه های اصلی را اجرا کنند.

در اینجا شش آسانسور "hackticts" است که تضمین شده برای کمک به حفظ امنیت اطلاعات شما:

# 1: بدانید که Wi-Fi عمومی به اعتماد

در Wi-Fi عمومی بمانید. دوره زمانی. به ویژه هنگامی که شما در حال سفر هستید و می توانید در یک مکان "توریستی" مشخص شوید. هنگامی که شما خارج از محدوده هستید و تصمیم به ریسک گرفتن و بدون خط امن برقرار می کنید، به این واقعیت که "یک شبکه عمومی Wi-Fi به طور ذاتی امن تر از شخصی شخصی شما است، موافقت می کنید، زیرا شما" می دانید چه کسی آن را تنظیم کرده است، یا چه کسی دیگر با آن ارتباط برقرار می کند. "

در دنیای ایده آل، کاربران آنلاین همواره از نقطه اتصال خود برای اتصال عمومی استفاده می کنند. با این حال، اتصال به گوشی خود به عنوان یک نقاط داغ، اطلاعات را از بین می برد و عمر باتری را از بین می برد، بنابراین گزینه های دیگر وجود ندارد؟

اولا همیشه و فقط به HTTPS متصل می شوند و هرگز، هرگز به یک سرویس متصل نیستند که HTTP است. "S" در HTTPS به معنای "امن" است.

HTTP عمیقا ناامن است و به راحتی توسط احزاب غیر مجاز بررسی می شود. بعد، از airdrops و اشتراک گذاری فایل استفاده کنید. آنها مطمئنا به دست هکرها می افتند یا توسط یک شخص در شکار در ماتریس فعال می شوند. در نهایت، اگر می توانید از VPN استفاده کنید. نصب VPN در تمام دستگاه های شما هر گونه hopping داده بین دستگاه های شما هنگام اتصال به Wi-Fi عمومی رمزگذاری می شود.

# 2: آزمایشات را برای نقاط ضعف انجام دهید

این نوک بعدی به همان اندازه ساده است که لازم است انجام شود. برای جلوگیری از هکرها، به طور مرتب دستگاه و سیستم های متصل شده خود را برای هر آسیب پذیری و ضعف آزمایش کنید. در مقابل شفافیت، هیچ دستگاه 100 درصد مطمئن نیست، 100 درصد از زمان. تنها راه پیشگیری از آسیب پذیری قبل از اینکه مهمان خانه اشتباه را به شما دعوت کند، این است که خودتان آن را بگیرید.

حقیقت غم انگیز این است که این آسیب پذیری ها معمولا به دلیل استفاده از اینترنت در سایت های سایه دار و یا باز کردن ایمیل های جذاب با لینک های فیشینگ که باید در ابتدا به عنوان هرمه دسته بندی شوند. گرفتن هر گونه معایب باز به شما اجازه می دهد که مشکل را قبل از باز کردن درب به جهنم هک کنید.

به منظور آزمایش شبکه های شما، نرم افزار های موجود در اینترنت وجود دارد که برای آسیب پذیری ها اسکن می کند، اشکالات را شناسایی می کند و از نرم افزارهای مخرب محافظت می کند. صرف پول ضروری نیست، و شما می توانید یک برنامه موثر نصب کنید که شما را به روز نگه می دارد بر روی هر گونه اشکالات و یا نقص در سیستم شما.

Bitdefender، Avast، AVG و پاندا بعضی از محبوب ترین ها هستند و برای سال آینده بیشتر مورد توجه هستند. این کار برای انجام برخی از اقدامات قانونی ضروری نیست، هر برنامه را بررسی کنید تا ببینید که می تواند نیازهای شخصی شما را برآورده کند و آن را برای استفاده ایمن اینترنت فعال کند.

# 3: مجوز های شخص ثالث را غیر فعال کرده و مدیریت کنید

به عنوان کاربران باهوش و با تجربه تلفن همراه، اغلب جزئیات کوچک و پیچیده نصب و راه اندازی نرم افزار و نرم افزار در دستگاه های ما را نادیده می گیریم. ما تا به این اندازه از دستگاه کوچک دستی استفاده کرده ایم که فکر می کنیم همه چیز را در مورد نحوه کار آنها می دانیم.

اغلب برنامه های شخص ثالث که کاربران بر روی دستگاه های خود بارگیری می کنند، بدون مجوز صاحب این ابزار مجوزهای خاصی را وارد می کنند. آیا بیشتر کاربران این بخش از اطلاعات را بدون دست می دانند؟

بنابراین، خدمات مکان، آپلود خودکار، پشتیبان گیری داده ها و حتی نمایش عمومی از شماره تلفن های شخصی (به دنبال شما، LinkedIn) همه مجوزها پس از نصب بر روی سبز تنظیم می شوند. مدیریت داده ها و تنظیم مجوز، مخصوصا کسانی که به ابر متصل هستند، هنگام نگه داشتن اطلاعات خود از هکرها ضروری است.

این دروازه های مجوز فقط باعث می شود که آنها بتوانند در هویت دیجیتالی شما عمیق تر بشوند. خاموش و ترک هر تنظیماتی که شما را راحت می کند، اما فقط می دانید

# 6: اصل اصل امتیازات کمترین

همیشه از اصل امتیاز کمترین (PoLP) پیروی کنید. اساسا، این نکته را به کار نمی اندازد که مسئولیتی در آن نیست، زیرا لازم نیست. دوم شما خودتان را به عنوان یک سرپرست شناسایی می کنید، شما خود را به عنوان یک نتیجه از فایل ها و سخت افزار های خطرناک آسیب پذیر می کنید. این قانون رسما به شرح زیر است:

برای دسترسی به پرونده های مدیریتی به یک کامپیوتر وارد نشوید مگر اینکه این کار را برای انجام وظایف خاص انجام دهید. اجرای رایانه شما به عنوان مدیر (یا به عنوان یک کاربر قدرت در ویندوز) کامپیوتر خود را آسیب پذیر به خطرات امنیتی و سوء استفاده می کند. نگران نباشید، بازدید از یک سایت اینترنتی نا آشنا با این حسابهای دارای امتیاز بالا می تواند باعث آسیب شدید به رایانه شما شود، از قبیل تغییر فرمت هارد دیسک شما، حذف همه فایل های شما و ایجاد یک حساب کاربری جدید با دسترسی مدیریتی. هنگامی که شما نیاز به انجام وظایف به عنوان یک مدیر دارید، همیشه از روشی مطمئن استفاده کنید.

فقط برای رکورد، هکرها اسرار خود را نیز دارند. آنها نمی خواهند ما بدانیم که آنها به همان اندازه آسیب پذیر هستند که در معرض نقص های دیجیتال و هارد دیسک هستند. در عوض، آنها می دانند که چگونه فایل های قدیمی را رونویسی کنند، واقعا پاک کنند، و به خطر بیافتند و می توانند مشکلات را حل کنند.

به عنوان کاربران آنلاین منظم، ما باید فایروال ها و برنامه های ضد تروجان را به صورت موثر استفاده کنیم - حتی اگر این بدان معنا باشد که برای آنها پرداخت شود. در پایان روز، گذرواژههای ما باید "تأیید صحت" شوند تا امنیت بیشتری را تضمین کنند. ما باید یاد بگیریم چگونه اسکن دستگاه خودمان را شناسایی کنیم و پیوندهای phishing در ایمیلها شناسایی کنیم. نکته ها و ترفندها مانند این، اطلاعات شخصی ما را فقط خصوصی نگه می دارند.

اینترنت اکسپلورر مایکروسافت شهرت قدیمی برای امنیت ضعیف است، اما اکنون به اندازه کافی بد است که شما می توانید آن را با استفاده از آن بر روی کامپیوتر خود، مورد حمله قرار دهید. کارشناس امنیت سایبری جان صفحه یک سوءاستفاده ناخواسته را در مرورگر وب از فایل های MHT (قالب آرشیو وب) نشان داده است که هکرها می توانند هر دو را به جاسوسی بر روی کاربران ویندوز و دادههای محلی خود سرقت کنند. همانطور که ویندوز به طور پیش فرض فایل های MHT را با استفاده از اینترنت اکسپلورر باز می کند، شما حتی نباید مرورگر را برای این مشکل اجرا کنید - همه چیزهایی که باید انجام دهید باز کردن پیوست ارسال شده از طریق چت یا ایمیل است.

آسیب پذیری بر ویندوز 7، ویندوز 10 و ویندوز سرور 2012 R2 تاثیر می گذارد.

اگر این موضوع برای افشای این نقص نبود، این مسئله ای نیست. صفحه جزئیات مربوط به این سوءاستفاده را پس از ارسال مایکروسافت اعلام کرد که رفع مشکل امنیتی فوری را رد کرد. به جای آن گفت که یک رفع خواهد شد "در نظر گرفته" در انتشار آینده. در حالی که این نشان می دهد پچ در راه است، آن را میلیون ها نفر از کاربران بالقوه آسیب پذیر، مگر اینکه آنها یا خاموش کردن اینترنت اکسپلورر و یا اشاره به برنامه دیگری که می تواند فایل های MHT باز کنید.

امروز HP اعلام کرده است که پنج لایحه تجاری لپ تاپ خود را با یک راه حل امنیتی به نام Sure Sense مجهز کرده است. ارائه دهنده جدید امنیتی Endpoint HP با استفاده از هوش مصنوعی (AI) برای تشخیص نرم افزارهای مخرب، از جمله انواع قبلا ناشناخته.

مطمئنا احساس می شود به عنوان بدافزار همچنان به عنوان یک تهدید رو به رشد برای کسب و کار، با 350،000 نوع جدید کشف شده است روزانه، با توجه به تحقیقات 2017 توسط G Data Security که HP در اطلاعیه خود اشاره کرد. HP Sure Sense باید با استفاده از یادگیری عمیق برای جلوگیری و تشخیص تهدیدات صفر روز و فعالیت های مرتبط با ransomware در معرض خطر قرار گیرد.

چگونه یادگیری عمیق AI مبارزه با نرم افزارهای مخرب است؟

HP ادعا کرد که راه حل یادگیری عمیق تر از استفاده از آنتی ویروس مرسوم و یا یادگیری ماشین بدون استفاده از آموزش عمیق است. نرم افزار آنتی ویروس مبتنی بر امضا فایل های جدید را برای فرم های شناخته شده بدافزار بررسی می کند. با این حال، این روش زمان فشرده است و نیاز به به روز رسانی های مکرر دارد. و نمیتواند اشکال جدیدی از نرم افزارهای مخرب را شناسایی کند.

یادگیری ماشین، یک نوع AI، می تواند ویژگی های مخرب رایج را شناسایی کند. بنابراین می تواند برخی از انواع جدید نرم افزارهای مخرب را شناسایی کند اما هنوز هم نیاز به به روز رسانی های مکرر و مهندسی امکانات وقت گیر دارد.

با این حال، با افزودن یادگیری عمیق، Sure Sense AI از شبکه های عصبی چند سطحی استفاده می کند که در صدها میلیون از نمونه های مخرب به شکل داده های خام آموزش دیده است تا بتواند از نرم افزارهای مخرب، از جمله انواع حملاتی که کشف نشده اند، هنوز. در صورتی که در حین اسکن کردن فایل ها چیزی است که به احتمال زیاد بدافزار را پیدا می کند، Sure Sense آن را قرنطینه می کند.

با توجه به HP، حس حساس در میلی ثانیه کار می کند، نیازمند چند به روز رسانی است و تاثیر کمتری بر عملکرد دارد.

HP در حال بارگیری دقیق در پنج رایانه آینده است: EliteBook 830 G6، EliteBook 840 G6 و EliteBook x360 G6 و دو ایستگاه کاری، ZBook 14u و ZBook 15u.

جدید HP EliteBook PCs

HP EliteBook 840 G6

HP EliteBook 840 G6

HP با اضافه کردن حسن نیت به خط EliteBook خود، این سری را به عنوان راه حل های شرکت های امنیتی مورد نیاز قرار می دهد. لپ تاپ ها نیز با HP Sure Click بارگیری می شوند که از تروجان های مبتنی بر وب، Windows Defender و HP Endpoint Security Controller جلوگیری می کند.

پورت های جدید ارائه صفحه نمایش تا 1،000 nits و تا اتصال 4G LTE3. HP همچنین ادعا می کند که محدوده Wi-Fi دو برابر در HP EliteBook830 G6 در مقایسه با سلف خود است.

HP EliteBook x360 G6

HP EliteBook x360 G6

انتظار میرود HP EliteBook 830 x360 G6 در ماه ژوئن آغاز شود، در حالی که HP EliteBook 830 G6 و HP EliteBook 840 G6 در ماه جاری باید در دسترس باشند.

HP ZBook 14u و ZBook 15u Workstations

HP ZBook 15u

HP ZBook 15u

HP ادعا می کند که ZBook 14u خواهد بود که باریکترین ایستگاه کاری سیار در جهان است - نه کششی که بیشتر لپ تاپ های کارگاه با 15 اینچ شروع می شوند. با افزایش گرافیک AMD، می تواند کارهای عظیم کسب و کار را انجام دهد، مانند کار با مدل های 3D CAD، رندر ویدئو و دسترسی از راه دور برای رندر کردن برنامه ها. این برای نرم افزار حرفه ای خلاق مانند Adobe Photoshop، Illustrator، AutoCAD و SolidWorks تست شده است.

در عین حال، 15u خواهد شد ضخیم ترین و سبک ترین HP ایستگاه کاری 15 اینچی تلفن همراه را نشان می دهد. این نیز برای نرم افزار خلاق مورد آزمایش قرار گرفته است و برای دسترسی و همکاری از راه دور مورد استفاده قرار گرفته است.

هر دو ZBooks در تاریخ 27 مه در دسترس خواهند بود.

دشوار است تصور یک خانه هوشمند بدون روشنایی هوشمند. شاید تنبلی باشد، اما توانایی روشن کردن یا خاموش کردن نور بدون راه رفتن به سوئیچ، یک ضرورت است، مخصوصا هنگامی که یک نوزاد توسط یک نوزاد خواب گرفته شود. این وسوسه است که فقط یک رله در جعبه های الکتریکی داشته باشید و آنها را با یک Raspberry Pi یا کنترل GPIO کوچک کنترل کنید. در حالی که وسوسه انگیز است، آنرا اشتباه بگیرید و خطر واقعی آتش را داشته باشید. یک گزینه بهتر یکی از سوئیچهای فای یکپارچه است. Sonoff احتمالا نام تجاری شناخته شده ترین است، تولید یک سری از دستگاه های مبتنی بر ESP8266. این دستگاه ها از منبع برق متصل می شوند و از طریق WiFi به شبکه شما متصل می شوند. یکی از معایب دستگاه های Sonoff این است که آنها فقط هنگامی که به ابر Sonoff متصل می شوند.

سوئیچ های نوردهی به یک ارائهدهنده ابری قفل شده به سادگی قابل قبول نیستند. Tasmota را وارد کنید که قبلا آن را پوشش داده اید. Tasmota یک سیستم عامل منبع باز است که به طور خاص برای سوئیچ های Sonoff طراحی شده اما پشتیبانی از طیف گسترده ای از دستگاه های مبتنی بر ESP8266 است. Tasmota به هیچ سرویس دهنده ابر متصل نیست، مگر اینکه به شما بگوید، و می تواند به طور کامل از داخل شبکه محلی کنترل شود.

گواهینامه ها، مسئولیت، و بیشتر

ما با برخی از مشکلات واردات الکترونیک آشنا هستیم، اما یکی از کمبود های شناخته شده کمبود گواهینامه است. در ایالات متحده، چندین آزمایشگاه شناخته شده در سطح ملی وجود دارد: Laboratories Underwriters (UL) و Intertek (ETL) برجسته ترین هستند. بسیاری از دستگاه های الکترونیکی وارد شده، از جمله دستگاه های Sonoff، هیچ کدام از این گواهینامه ها را ندارند. مشکل با این مسئولیت است، اگر بدترین اتفاق بیافتد و آتش الکتریکی بیرون بیاید. اینترنت با نظرات مختلف در مورد اهمیت صدور گواهینامه فراوان است - یک علامت گواهینامه جایی است که بین بی معنی و خطر کلی وجود دارد. رایج ترین ادعا این است که یک آتش سوزی خانه همراه با تجهیزات غیرمجاز نصب شده باعث می شود یک شرکت بیمه حاضر به پرداخت شود.

امروزه در دنیای امنیت هک یم موضوع مهم است و آموزش هک به وفور در اینترنت و سایر منابع قابل دسترس است. به جای این که فقط این مشاوره مطمئن از اینترنت را تکرار کنم، از نماینده بیمه ام در مورد تجهیزات غیرقابل صدور در مورد آتش سوزی پرسیدم. من متوجه شدم که سازمان های بیمه از دادن پاسخ قطعی درباره پرداخت های ادعایی اجتناب می کنند. پاسخ این است که "بستگی دارد": بیمه صاحب خانه رویدادهایی را که تصادفی و ناگهانی هستند را پوشش می دهد. اگر صاحب خانه آگاه بود که آنها از تجهیزات غیرقابل اعتبار استفاده می کنند، آن را می توان به عنوان "یک تصادف" طبقه بندی کرد. تا کنون، اسطوره به نظر قابل قبول است. پاسخ نهایی آژانس بیمه: ممکن است یک دستگاه غیر گواهی UL ممکن است منجر به رد پرداخت در مورد ادعا شود، اما به خط مشی و جزئیات دیگر بستگی دارد - چرا خطر را بر عهده دارد؟ علائم صدور گواهینامه، شرکت های بیمه را خوشحال می کند.

من همچنین با بازرس الکتریکی برق شهر تماس گرفتم. وی اظهار داشت که تجهیزات غیرمجاز، هنگامی که سخت به سیم کشی می شود، نقض کد برق است. او هشدار داد که یک شرکت بیمه میتواند از پرداخت هزینه خودداری کند، اما افزود که در صورتی که آسیب ببیند، ممکن است مسائل مربوط به مسئولیت بیشتر نیز وجود داشته باشد. من تصمیم گرفتم از تجهیزات گواهی شده در خانه استفاده کنم. شما باید تصمیم خود را در مورد آنچه که شما مایل به استفاده از تجهیزات است را.

برخی از دستگاه های آمازون وجود دارند که ادعا می کنند گواهینامه دارند، اما جستجو در پایگاه داده گواهینامه من را باور دارد که همه این ادعاها معتبر نیستند. اگر شک دارید، یک پایگاه داده قابل جستجو UL وجود دارد و همچنین یک پایگاه داده Intertek قابل جستجو است.

انتخاب یک دستگاه

بنابراین بگذارید مورد نیاز ما را بررسی کنیم: ما نیاز به سوئیچ Wi-Fi داریم، پشتیبانی شده توسط Tasmota، و یا UL یا ETL ذکر شده است. تا کنون، من دقیقا یک دستگاه پیدا کرده است که متناسب با این معیارها است. EtekCity ESWL01 توسط Intertek گواهی شده است، نسبتا به Tasmota فلاش زده و حتی بر روی صفحات Decora نصب می شود. من همچنین تأییدیه ای را دریافت کردم که Shelly برای صدور گواهینامه UL اعمال کرده است و انتظار دارد گواهینامه به زودی تایید شود. پس از تأیید، آنها نیز انتخاب خوبی خواهند کرد.

فلاش سوئیچ نسبتا ساده است، با استفاده از اتصال سریال TTL. اول، سوئیچ را به برق اصلی وصل نکنید در حالی که بر روی داخلی کار می کنید. این می تواند شما را شوکه کند، بد است، اما امکان واقعی تغذیه ولتاژ اصلی در پورت سریال شما وجود دارد، که بدتر است. در عوض، دستگاه را با پین قدرت بر روی آداپتور سریال قدرتمند می کنیم. توجه داشته باشید، این یک پورت سریال RS 232 نیست، اما اتصال سریال سطح 3.3 TTL است. من از ماژول MM232R استفاده می کنیم، اما هر آداپتور سریال TTL از جمله Raspberry Pi کار می کند.

برای قرار دادن دستگاه در حالت فلش، هنگام اتصال برق به GPIO0 کوتاهی کنید. چندین ابزار فلش وجود دارد، اما Esptool به نظر ساده ترین این است که یک فرمان به صورت فلش اجرا می شود. توصیه رسمی این است که پشتیبان گیری از سیستم عامل کارخانه، صفر کردن ESP8266، و سپس فلش سیستم عامل. من متوجه نشدم که گام های اضافی را بگیرم، اما اگر به مشکلات برسید، آن را در ذهن داشته باشید.

از باینری های Tasmota منتشر شده استفاده می کنم، اما اگر ترجیح می دهید خودتان آنها را کامپایل کنید، دستورالعمل ها ارائه می شوند. مزیت کامپایل این است که شما می توانید اطلاعات فای خود و سایر تنظیمات را به طور مستقیم به باینری پخت. اگر شما اطلاعات Wi-Fi را اضافه نکنید، ماژول یک شبکه WiFi باز را که می توانید به آن وصل کنید، برای انجام تنظیمات خود پخش می کنید. اطلاعات فای خود را تنظیم کنید و مطمئن شوید که یک نام میزبان مفید را انتخاب کرده اید، همانطور که برای کنترل سوئیچ استفاده می کنید.

واحد راه اندازی مجدد خواهد شد و باید به شبکه شما متصل شود. یکی از آخرین گام پیکربندی این است که Tasmota را درباره دستگاهی که در حال اجرا است اجرا کند. ما از ویژگی های قالب برای تعریف GPIO های مهم استفاده می کنیم.

Tasmota را می توان از طریق رابط وب با MQTT یا با REST API کنترل کرد، در حالیکه دستورات به عنوان درخواست HTTP GET و HTTP POST ارسال می شوند. ما از این رابط REST استفاده خواهیم کرد. هنگامی که سوئیچ فلاش می شود و به فای شما متصل می شود، مجددا جمع آوری و نصب آن را با استفاده از دستورالعمل سازنده.

تقریبا سه سال پس از آنکه گروه اسرارآمیز به نام Brother's Shadow شروع به از بین بردن هکرهای NSA و نابودی ابزارهای هک شده خود را بر روی وب باز کردند، هکرها ایرانی طعم و مزه خود را از این تجربه نابسامان دریافت می کنند. برای ماه گذشته یک شخص یا گروه رمز و راز هدف اصلی یک تیم هکر ایرانی است، اطلاعاتی که مخفی، ابزار و حتی هویت آنها را بر روی کانال عمومی Telegram قرار می دهد، و نشت نشانه های توقف آن را نشان نمی دهد.

از 25 مارس یک کانال Telegram به نام Read My Lips یا Lab Dookhtegan - که از زبان فارسی به عنوان "لبهای دوخته شده" ترجمه شده است - سیستماتیک اسرار یک گروه هکر به نام APT34 یا OilRig است که محققان معتقدند که در حال کار کردن هستند خدمات حکومت ایران. تا کنون، محرمانه یا ناکارآمدی مجموعه ای از ابزار هکرها را منتشر کرده است، شواهدی از نقاط نفوذ آنها برای 66 سازمان قربانیان در سراسر جهان، آدرس آی پی سرورهای مورد استفاده توسط اطلاعات ایران و حتی هویت ها و عکس های متهمان هکر با گروه OilRig.

"ما در اینجا ابزارهای اینترنتی (APT34 / OILRIG) را نشان می دهیم که وزارت اطلاعات بی رحمانه ایران علیه کشورهای همسایه ایران، از جمله نام مدیران بی رحمانه و اطلاعات مربوط به فعالیت ها و اهداف این حملات سایبری، استفاده می کند" خواندن پیام اصلی ارسال شده به Telegram توسط هکرها در اواخر ماه مارس. "ما امیدواریم که دیگر شهروندان ایرانی برای افشای چهره زشت واقعی این رژیم اقدام کنند".

ماهیت دقیق عملیات نشت و فرد یا افرادی که در پشت آن هستند، چیزی جز روشن نیست. به نظر می رسد این نشت به هکرهای ایرانی خجالت زده است، ابزارهایشان را به نمایش می گذارد و آنها را مجبور می کند تا برای جلوگیری از شناسایی و حتی امنیت و ایمنی اعضای فردی APT34 / OilRig، آنها را بسازند. براندون Levene، رئیس اطلاعات عملیاتی در شرکت امنیتی کرونیکل می گوید: "به نظر می رسد که خود یک ناامیدی ناراضی است که از ابزار اپراتورهای APT34 نشت می کند یا این نوع انحصاری است که علاقه مند به خرابکاری عملیات برای این گروه خاص است. تجزیه و تحلیل نشت انجام شده است. "به نظر می رسد که آنها برای این بچه ها چیز خاصی داشته باشند. آنها نام و فریاد زدن دارند، نه فقط ابزارها را از بین می برند."

از روز شنبه صبح، خوانندگان من به عنوان خوانده شده لب من همچنان به ارسال اسامی، عکس ها و حتی اطلاعات تماس اعضای OilRig اعطا شده به Telegram، هر چند WIRED نمی توانست تایید کند که هر یک از مردان شناخته شده در واقع به گروه هکر ایرانی متصل است. "از حالا به بعد، ما هر چند روز یک بار اطلاعات شخصی یکی از کارکنان لعنتی و اطلاعات مخفی از وزارت اطلاعات را تهدید خواهد کرد تا این وزارت خائن را نابود کند."

تحلیلگران کرونیکل تایید می کنند که حداقل ابزارهای هک شده در واقع ابزار هک کردن OilRig هستند، همانطور که گفته شد. آنها شامل، به عنوان مثال، برنامه های Hypershell و TwoFace، طراحی شده است تا هکرها را به سمت سرورهای هک شده وب متصل کند. یکی دیگر از ابزارهای معروف PoisonFrog و Glimpse به نظر می رسد نسخه های مختلف تروجان با دسترسی از راه دور به نام BondUpdater است که محققان در Palo Alto Networks از ماه اوت گذشته از OilRig استفاده کرده اند.

به غیر از نشت این ابزارها، Read My Lick Laker همچنین ادعا می کند که محتویات سرورهای اطلاعاتی ایران را از بین برده و تصاویری از پیامی که گفته می شود آن را پشت سر گذاشته است، مانند تصویر زیر نشان داده است.

هنگامی که کارگزاران سایه جمع آوری ابزارهای هکینگ مخفی خود را در طول سالهای 2016 و 2017 از بین بردند، نتایج فاجعه آمیز بود: ابزارهای هک ناپذیر NSA EternalBlue و EternalRomance در بعضی از حملات مخرب و هزینه های سایبری در تاریخ مورد استفاده قرار گرفت ، از جمله کرمهای WannaCry و NotPetya. اما Levene Chronicle says می گوید که ابزارهای OilRig تخریب شده تقریبا به اندازه ی منحصر به فرد و خطرناک نیستند و نسخه های نابود شده از ابزارهای وب بطور خاص عناصر گمشده ای را به وجود می آورند که به راحتی قابل بازگشت می باشند. Levene می گوید: "این واقعا برش نیست. "احتمالا این تسلیحات از این ابزارها به وقوع نخواهد رسید."

یکی دیگر از ابزارهای موجود در نشت به عنوان بدافزار "DNSpionage" توصیف شده و به عنوان "کد مورد استفاده برای [man-in-the-middle] برای استخراج اطلاعات احراز هویت" و "کد برای مدیریت ی DNS" توصیف شده است. نام و شرح DNSpionage با یک عملیات که شرکت های امنیتی در اواخر سال گذشته کشف کرده اند مطابقت دارند و از زمان به ایران اعطا شده اند. این عملیات، ده ها تن از سازمان های سراسر خاورمیانه را با تغییر دایرکتوری های DNS خود برای هدایت تمام ترافیک ورودی خود به سرور دیگری که هکرها می توانند آن را به طور صریح رهگیری و سرقت هر نام کاربری و کلمه عبور که شامل آن بودند، هدف قرار دادند.

اما Levene Chronicle می گوید که، علی رغم ظاهرا، کرونیکل معتقد نیست که نرم افزارهای مخرب DNSpionage در نشت مطابق با بدافزار مورد استفاده در آن مبارزات انتخاب شده قبلا است. با این حال، دو ابزار ربودن DNS به نظر می رسد قابلیت های مشابهی دارند و دو کمپین هک شده حداقل برخی از قربانیان را به اشتراک گذاشته اند. "Read My Lips" شامل مواردی از مصادیق سرور است که OilRig در یک مجموعه گسترده از شبکه های خاورمیانه، از فرودگاه ابوظبی تا فرودگاه اتیهاد به آژانس امنیت ملی بحرین، به شرکت Solidarity Saudi Takaful که یک شرکت بیمه عربستان سعودی است، تاسیس شده است. با توجه به تجزیه و تحلیل کرونیکل از اطلاعات قربانیان نشت شده، اهداف OilRig نیز به عنوان یک شرکت بازی های کره ای جنوبی و یک مؤسسه دولتی مکزیک متفاوت است. اما Levene می گوید که بسیاری از ده ها قربانی هکرها در خاورمیانه خوشه بندی شده اند و برخی نیز توسط DNSpionage آسیب دیده اند. او می گوید: "ما هیچ ارتباطی با DNSpionage نمی بینیم، اما قربانی همپوشانی وجود دارد." "اگر آنها یکسان نیستند، حداقل منافع آنها متقابل است".

برای OilRig، نشت جاری نشان دهنده افت فشار شرم آور و نقض امنیتی عملیاتی است. Levene می گوید، اما برای جامعه تحقیقاتی امنیتی، آن را نیز ارائه می دهد یک دیدگاه نادر در داخل داخلی گروه هک از طرف دولت حمایت می کند. او می گوید: "ما اغلب نگاهی به گروه های حمایت شده از دولت و نحوه کار آنها نداریم." "این به ما یک ایده از گستره و مقیاس قابلیت های این گروه را می دهد."

با این حال، به عنوان خوانده شده لبخندهای من، اسرار ایرانیان را نشان می دهد، با این حال، منبع نشت آن هنوز رمز و راز است. و با ادعای Telegram خود قضاوت می کند، فقط شروع به کار می کند. پیامی از گروهی که هفته گذشته منتشر شد، می نویسد: "ما اطلاعات بیشتری در مورد جنایات وزارت اطلاعات و مدیران آن داریم." "ما مصمم به ادامه دادن به آنها هستیم. ما را دنبال کنید و به اشتراک بگذارید!"

هفته ای که در خبرهای امنیتی منتشر شد خیلی به همان اندازه که شما انتظار داشتید شروع شد: هنوز هم سعی می کنم از گزارش مرلر، که در اواخر هفته گذشته به کنگره رسیده بود، حساس بود. گریت م. گریف؟ این گزارش روشن می کند که Trump بدتر از یک "idiot مفید" بود، همراه با 14 دیدگاه دیگر که ممکن است از دست رفته است.

پس از یک رشته وحشتناک بمب گذاری ها، بیش از 300 نفر در آخر هفته به سرکشی در سری لانکا جان خود را از دست دادند، دولت این سیستم عامل ها را برای جلوگیری از گسترش اطلاعات غلطی مسدود کرد. کارشناسان حقوق مدنی هشدار دادند که با وجود نقش مضر رسانه های اجتماعی در گسترش خشونت و تبلیغات، این حرکت اشتباه بوده است.

چیزهایی که به سرعت از ژئوپلیتیک و به سمت دامنه آشنا از هک های وحشتناک، از جمله دو که تقریبا به نظر می رسد مانند هکرها، واقعا خواندن ذهن هستند (آنها نیست). اول، یک تیرانداز blockchain، کلاه های خصوصی افراد را حدس زده و با وجوه تمییز می کند؛ و بعد، هکرها می توانند دقیقا چه انتخاب Netflix Bandersnatch را انجام دهند. هکرها از طریق زنجیره تأمین خود نرمافزارهای مخرب را به بازیهای ویدئویی سوق دادند که خوب نیست. اما GoDaddy 15000 دامنه اسپم را کاهش داد، که خوب است. و در اخبار حتی بهتر، یک راه بسیار خوبی برای حمله به مبادله سیم کارت هر روز افزایش می یابد - اما چرا آمریکا از آن استفاده نمی کند؟

اگر قبلا این کار را نکرده اید، این آخر هفته ها به نفع خودتان است و داستان قهوه ای بیت کوین و قتل را بخوانید.

اما این همه نیست! هر شنبه ما رومه های امنیتی را که عمیق نکردیم یا گزارش نمی کنیم جمع آوری می کنیم. به طور معمول، برای خواندن مقالات کامل، بر روی عنوان کلیک کنید. و بیرون بیایید

هکر می گوید او می تواند از راه دور کشتن موتورهای خودرو از طریق نرم افزار GPS به خطر بیافتد

مادربورد گزارش می دهد که یک هکر با نام L & M ادعا می کند که به حساب 7000 iTrack و 20،000 حساب ProTrack - ابزار ردیابی GPS هک کرده است و از آنجا به برخی از سیستم های داخلی خودرو دسترسی پیدا کرده است. هکر می گوید که می تواند موتورهای خودرو را به عنوان پایین تر از 12 مایل در ساعت یا متوقف کند. در تمام وسایل نقلیه، او قادر به ردیابی اتومبیل به عنوان آنها را رانده است. او متوجه شد که همه کاربران این برنامه ها یک رمز عبور پیش فرض را داده اند. پس از اعمال خشونت آمیز میلیون ها کاربر نام کاربری، وی وارد شد. مادربورد با چهار نفر از اطلاعاتی که اطلاعات L & M را در نمونه ای از داده های خرابش که با وب سایت به اشتراک گذاشته است را تایید کرد. L & M می گوید که این کار را برای نشان دادن شرکت هایی که امنیت آنها را به خطر انداخته است، نشان می دهد و هرگز از یک موتور خودرو جدا نیست. بنابراین حدس می زنم این راحتی است؟

کابوس حریم خصوصی و امنیت IOT به هر طریقی بدتر می شود

یک گزارش جدید هنوز دلیل دیگری برای نگرانی در مورد پر کردن خانه شما با اینترنت از چیزهایی است که دستگاه هایی را گوش می دهند، تماشا می کنند و منتظر می مانند تا هک شوند: تکنولوژی peer to peer آنها همیشه امن نیست. برنان کراسبس، رومه نگار امنیتی، نرم افزار iLnkP2P ساخته شده توسط فناوری شنژن Yunni در میلیون ها دستگاه مختلف IoT، مانند زنگ های درب، دوربین ها و مانیتورهای بچه است. این یک ضعف است که پژوهشگر امنیتی پل مارپراس با Krebs پیدا کرده و به اشتراک گذاشته است. این نرم افزار به این معنا است که مردم برای ورود به سیستم از راه دور به دستگاه های IoT خود با استفاده از یک بارکد برای ورود به سیستم آسان تر می شوند. Marrapese دریافت که نرم افزار هیچ رمزگذاری یا احراز هویت را ارائه نمی دهد و هکرها برای اتصال مستقیم به این دستگاه ها بسیار آسان هستند. . وی به کریبس گفت که بیش از 2 میلیون دستگاه را در معرض این نوع حمله قرار داده است. او پیشنهاد می کند که مردم می توانند از طریق تنظیم فایروال که مانع انتقال ترافیک به پورت peer-to-peer می شوند محافظت کنند، اما Krebs پیشنهادی ساده تر دارد: "از خرید یا استفاده از دستگاه های IoT که هر گونه قابلیت P2P را تبلیغ می کنند، اجتناب کنید".

پایگاه داده عددی بیومتریک اتحادیه اروپا زنده خواهد ماند

اتحادیه اروپا در این هفته با تمجید از طرفداران حفظ حریم خصوصی در سراسر جهان، این کار را انجام داد. این چیزی است که برای ادغام مجموعه ای از پایگاه های مختلف ردیابی بیومتریک برای مهاجرت، جرم و جنایت و گشت مرزی به یک پایگاه داده مشترک که مرز و عوامل اجرای قانون می توانند برای دسترسی به اطلاعات بیومتریک برای مردم ادغام شوند. بر طبق گزارش ZDNet که حاوی سوابق بیش از 350 میلیون نفر است، پس از جمعآوری، پایگاه داده یکی از بزرگترین پایگاههای اطلاعاتی ردیابی افراد در جهان خواهد بود. این پرونده ها شامل هر دو بیومتریک مانند اثر انگشت و اسکن چهره و همچنین اطلاعات شناسایی مانند شماره گذرنامه، نام و تاریخ تولد می باشد.

حمله تریتون مخرب بسیار دور از اولین بار است که هکرها تلاش کرده اند شبکه های یک شرکت صنعتی را هدف قرار دهند، اما این اولین بار است که بدافزار طراحی شده برای حمله به سیستم های ایمنی در وحشی دیده می شود.

این بدافزار برای کنترل کنترلرهای سیستم ایمنی Triconex (SIS) - سیستم های خاموش اورژانسی (Schneider Electric) طراحی شده بود و در شبکه ای از یک اپراتور زیرساختی مهم در خاورمیانه کشف شد.

مبارزات بدافزار بسیار خیره کننده بود و تنها کشف شد، زیرا مهاجمان اشتباه کردند و سیستم ایمنی را خاموش کردند و کارخانه را متوقف کردند. نتیجه می تواند بسیار بدتر باشد.

"ما می توانیم حدس بزنیم که مأموریت آنها برخی از پیامدهای فیزیکی است. آنها می خواستند تولید را در این مرکز متوقف کنند، کار را متوقف کنند یا به طور بالقوه باعث آسیب فیزیکی شوند." Dan Caban، مدیر مسئول وقایع حادثه در Mandiegant FireEye می گوید.

کابن در مصاحبه ای در Triton در کنفرانس CYBEREK 19 مرکز ملی سایبر، مدعی شد که بدافزار کشف شده است، و جهان را به خطرناکترین حملات سایبری که می تواند سیستم های فیزیکی را تغییر دهد یا آسیب برساند، آگاه سازد.

او می گوید: "ما خیلی خوش شانس بودیم که این حادثه اتفاق افتاد، این باعث افتخار مردم برای شروع به فکر کردن درباره این پیامد فیزیکی می شود که ممکن است دارای ریشه های امنیت سایبری باشد - این همان چیزی است که این تحقیقات آغاز شده و اکنون به نور عمومی رسیده است."

پس از نقطه اولیه مصالحه، بدافزار توانست از تکنیک هایی مانند برداشت اعتبارات استفاده کند و از طریق شبکه به سیستم کنترل کننده SIS منتقل شود.

با این حال، تریتون تنها می توانست به هدفش دست یابد زیرا نگرش های نادرست نسبت به امنیت در کل تسهیلات: کنترل کننده های ایمنی باید از شبکه قطع شوند، اما به سیستم های عملیاتی اینترنتی متصل شده بودند، که اجازه دسترسی به مهاجمان را می داد.

خرابی های دیگر - مانند یک کلید که در داخل دستگاه قرار می گیرد - دسترسی مهاجمان را فراهم می کند که هرگز نباید بدون جسمی در داخل این مرکز به دست آورد.

در حالی که بدافزار دارای پتانسیل بسیار آسیب رسان به دریچه ها، سوئیچ ها و سنسورها در یک محیط صنعتی می باشد، تهدید می تواند با اجرای برخی از تکنیک های ساده امنیت سایبری که باعث می شود حرکت بین سیستم ها تقریبا غیر ممکن باشد.

"جداسازی شبکه می تواند به شما در اجتناب از این اتفاق بپردازد. شما باید منطقی آنها را جدا کنید، بلکه بر اساس حساسیت و رعایت استانداردهای بهترین صنعت و استانداردهای صنعت،" کابان توضیح می دهد. "شما همچنین باید دروازه های راهنمایی را در نظر بگیرید، بنابراین ممکن است راه های خاصی را حرکت ندهید."

سازمانها همچنین می توانند قدمی به سمت این امر را با اطمینان از مدیریت مناسب در اطراف امنیت سایبری و همچنین اطمینان از اطمینان از اطمینان در مورد سیستم ها برای کارکنان همه سطوح برای درک آنچه در حال وقوع هستند، انجام دهند.

ویکتور لاوف، سرپرست کسب و کار بریتانیا در Schneider Electric، می گوید: "در یک زمینه ی سایبر، ضروری است که شما دارای حکومت باشید؛ رهبری از سطح بالا. بدون حکومت مناسب در سازمان شما، احتمالا برای ناکامی تنظیم کنید."

"برای امنیت سایبری، باید ایمنی فیزیکی را در نظر داشته باشید، زیرا سیستم های سینتیکی را در نظر بگیرید و در کنار آن، ایمنی فیزیکی باید همیشه امنیت سایبری را در نظر بگیرد، به طوری که آنها طرف مقابل یک سکه هستند - بدون امنیت ما هیچ ایمنی، "او می گوید.

یک بار زمانی بود که امنیت سیستم های سایبر و امنیت سیستم های فیزیکی ممکن بود به طور جداگانه در نظر گرفته شود، اما هیچ وقت بیشتر نیست: در بسیاری از موارد، آنها در حال حاضر یکسان هستند.

دبورا پترسون، معاون مدیر کل امور بین الملل، گفت: "این ترکیب سایبر و امنیت فیزیکی است - چیزهایی که می توانید در اطراف بولارد قرار دهید. شما می توانید در این مورد از آنها استفاده کنید. زیرساخت های حیاتی ملی در NCSC انگلستان.

در این حادثه، متوجه شدم که کلیدی که در دستگاه باقی مانده بود، راه زیادی برای جلوگیری از دسترسی هکرها به فعالیت های مخرب داشت.

او گفت، "افراد می دانند که سیستم های ایمنی آنها چگونه است و چگونه ارتباط برقرار شده اند - این واقعا پایه است"، و پیشنهاد می کند که افرادی که این سیستم ها را اجرا می کنند، باید به طور منظم بررسی کنند که چگونه شبکه ها کار می کنند و باید به روز رسانی ها در مورد سیستم های تاریخی نظیر تاسیسات صنعتی در حال اجرا بود

"یکی از این نمونه 15 ساله بود - آخرین دفعه که شما در مورد مدیریت ریسک در اطراف آن نگاه کردید؟ چرت زدن در افراد امنیتی یک یا دو سال طول می کشد با CISOs. هنگامی که آخرین دفعه بود که شما خراب شدید و از آن استفاده کردید اشاره به رفتن و یک نگاه؟ " پترسون پرسید:

تریتون زیرساخت های حیاتی در خاورمیانه را هدف قرار داده است، اما حوادثی وجود دارد که می تواند به سازمان ها در هر بخش اعمال شود، بدون توجه به جایی که در جهان وجود دارد.

دکتر اینن می گوید: "اگر شما این را از سیستم های ایمنی بیرون آورید، می توانید تقریبا همه آنها را به هر سیستم سازمانی تقسیم کنید. آنها همان نوع کنترل هایی هستند که ما فقط از هر کسب و کار برای کسب امنیت در اینترنت استفاده می کنیم." لوی، مدیر فنی در NCSC.

گروه هک کردن پشت تریتون - که با روسیه مرتبط است - باقی مانده است، با محققان در FireEye اخیرا افشای یک کمپین جدید برای هدف قرار دادن یک زیرساخت های بحرانی بحرانی.

با این حال، با استفاده از تاکتیک های گروهی در حال حاضر در چشم عموم، امکان تشخیص و محافظت در برابر فعالیت های مخرب وجود دارد.

Caban FireEye گفت: "همه این حیاط ها، تکنیک های جنبش جانبی و برداشت اعتبار: آنها می توانند تشخیص داده شود، ممکن است، ما مجبور نیستیم امید را از دست بدهیم."

"آنها می توانند در فناوری اطلاعات شناسایی شوند، بین IT و OT DMZ شناسایی می شوند - اینها مکان های آسان برای شروع به دنبال کردن هستند."

سرعت تغییر در شبکه های ارتباطی در سرعت هایی دیده می شود که از چندین دهه قبل از تغییر شبکه های مدار سوئیچ به IP آغاز نشده است. امروزه ما در حال تبدیل شدن به یک تغییر عمده بعدی هستیم تا شبکه های ارتباطی را تحت تاثیر قرار دهد: تکامل به زیرساخت فناوری اطلاعات جدید، 5G و IPv6.

در حالی که بسیاری از اپراتورها در سراسر جهان در حال حاضر ادعا می کنند که خدمات 5G ارائه دهند، و فروشندگان آماده هستند تا آخرین گوشی ها و دستگاه های دیگر را برای استفاده از سرعت و سرویس های منحصر به فرد جدید که ممکن است با این شبکه های جدید امکان پذیر باشد، هر سال از سال دیگر تا چند سال قبل از اینکه ما واقعا 5G را در سراسر جهان درک کنیم. در هر حال، احتمال بروز تنبیه سریع، سریع است، و اکنون باید راهکارهای امنیتی سایبری برای کار در این محیط جدید آماده شود.

همانطور که ایستم جهانی فناوری در چند سال آینده به طور چشمگیری تغییر می کند، فرصت های زیادی برای اپراتورها و همچنین مشتریان خود وجود خواهد داشت. اپراتورها قادر خواهند بود خدمات جدیدی را ارائه دهند که از اقدامات آینده نگر مانند VR / AR، اتومبیل های هوشمند، روباتیک، شهرهای هوشمند و هواپیماهای بدون سرنشین و دیگر مواردی که قبلا در علم تخیلی دیده می شود پشتیبانی می کنند. با ظهور 5G، تقاضا برای این و سایر خدمات توسط مصرف کنندگان سریعتر از آنچه تصور می کنید رشد خواهد کرد.

اما حتی اگر درست باشد، 5G جهانی در چند سال آینده افزوده خواهد شد، هنوز خیلی زود به فکر کردن درباره یکی از مسائل مهم است که در بحث در مورد شبکه های 5G و 5G آماده می شود: امنیت سایبری.

هنگامی که 5G و با گسترش خدمات و فن آوری های فعال آن - مانند IoT، IPv6 و M2M - چشم انداز ارتباطات را گسترش می دهد، اپراتورها باید با چالش های امنیتی جدید، پیچیده تر و پیچیده تر از هر چیزی مواجه شوند، درک کنند و بر آن غلبه کنند. پیش آمده است.

Secure Points، Secure Data

انتظار می رود که تعداد دستگاه های فعال 5G به سرعت در حال رشد باشد و زمانی که یک عامل در تعداد به ظاهر بی نهایت از نقاط پایانی مرتبط با IoT - سنسورها در برنامه های مراقبت های بهداشتی و ترافیکی، واحدهای مخابراتی خودرو، هواپیماهای بدون سرنشین، دستگاه های هوشمند و دیگر استفاده از مواردی که پایه و اساس شهرهای هوشمند را تشکیل می دهند - نیاز به امنیت در سطوح مختلف بحرانی می شود.

داده های مشتری - داده ها به داخل و خارج از دستگاه ها باید امن برای محافظت از حریم شخصی مشترکان و یکپارچگی اطلاعات خود. در مورد نقاط پایانی IOT مانند سنسورها، داده ها می توانند به طور مداوم از یک نقطه به مکان دیگر بسیار سریع حرکت می کنند و همه این ها باید از چشم شگفت انگیز و کسانی که بتوانند یکپارچگی آن را تضعیف کنند، حفظ شوند.

داده های تراکنش - با شروع 5G، ما شروع به دیدن فعالیت های بسیار بیشتری در هسته شبکه و افزایش اامات برای تامین منابع، از جمله معاملات تجاری.

داده های شبکه - جلوگیری از نقض شبکه به هسته، که در آن اکثر خدمات ساکن خواهد شد، همچنین از لیست نگرانی ها برای اپراتورها است.

همه اینها حتی پیچیده تر می شود، زمانی که یکی از آنها معتقد است که 5G برش شبکه را قادر می سازد، توانایی ایجاد چند شبکه مینی همزمان که تحت مجموعه های مختلفی از خدمات امنیتی و خدماتی عمل می کنند. این توانایی برای سرعت بخشیدن به یک مثال 5G برای یک دوره خاص از زمان در یک مکان خاص، امنیت را یک اولویت بالاتری می کند و برای اپراتورها بسیار بیشتر از یک چالش است که به آنها کمک می کند تا این نوع داده های مختلف را تأمین کنند .

مشتریان آنها به طور ناخواسته در صورت مشکلی به آنها مراجعه خواهند کرد و اپراتورها به حل مسائل مربوط می شوند که به سطح قابل توجهی از دانش و تخصص در مورد مسائل امنیتی نیاز دارد. به همین علت، اکثر اپراتورها نمی توانند تنها در صورت بروز مانع امنیتی از 5G و سایر شیفت ها در شبکه های ارتباطی، تنها به آن برسند. در عوض، آنها نیاز به کار با شرکای مورد اعتماد دارند که دارای تخصص، رکورد و تجربه برای اطمینان از یکپارچگی داده ها، حفظ حریم خصوصی مشتری و انطباق با هر دستورالعمل یا سفارش است.

کلید به یک شبکه امن

با توجه به بار بودن بر روی اپراتورهای مربوط به شبکه و فناوری اطلاعات در شبکه های پیشرفته ارتباطات امروز و آینده، آنها باید به شدت به فروشندگان و تامین کنندگان خود متکی باشند تا بالاترین سطوح اطمینان و کاهش خطر در شبکه های نسل بعدی را ارائه دهند. یک مدل مشترک از مسئولیت، مورد نیاز است، که یکی از مشتریان و اپراتورها را در پی یافتن 5G سیگار امنیت موثر است.

این مدل مشترک می تواند شامل موارد زیر باشد:

یک سازمان امنیتی اختصاصی برای حمایت مستمر از شبکه های اپراتور و داده ها؛

پشتیبانی از پروتکل های امنیتی تاسیس شده و استانداردها؛

تمرکز شدید بر روی امنیت اطلاعات شخصی و حریم خصوصی، از جمله شناسایی و حفاظت از اطلاعات حساس؛

مکانیسم های حسابرسی و اطمینان به منظور فراهم کردن بهترین زیرساخت های امنیتی برای محصولات، راه حل ها و خدمات ارائه دهندگان به مشتریان است.

داشتن این ت ها و چارچوب در محل برای فروشندگان که با اپراتورها کار می کنند، بسیار مهم است زیرا شبکه های نسل بعدی را گسترش می دهند، اما علاوه بر این نیاز به تجربه و دانش جامع برای حمایت از آن وجود دارد.

یک برنامه امنیتی پیشرفته

اپراتورها باید اطمینان دهند که مشترکین و داده های دیگر در محدوده شبکه خود و همچنین زمانی که داده ها از ابرهای عمومی یا خصوصی عبور می کنند، ایمن هستند. با اجرای یک استراتژی، اپراتورها می توانند اطلاعات حساس، و همچنین نرم افزار و خدمات مورد استفاده برای ذخیره و پردازش داده ها و اعمال آن به نیازهای خود را محافظت کنند.

این استراتژی شامل اصول مدل مشترک مسئولیت شناخته شده در بالا می شود و از طریق هماهنگی با چارچوب های امنیتی صنعت و استانداردها به منظور بالا بردن سطح اطمینان به مشتریان بیشتر می شود.

این شامل ارائه خدمات و راه حل های امنیتی پیشرو در صنعت است که به منظور اطمینان از محرمانه بودن، یکپارچگی و دسترسی به داده های خود و داده های مشتریان و سیستم های ما، علیه تهدید سریع ترویج مجرمان اینترنتی، هکرها و دیگر انواع نفوذ و خرابکاری طراحی شده است.

سیسکو یک پچ برای آسیب پذیری بحرانی در سوئیچ های Nexus 9000 منتشر کرد که می تواند اجازه دسترسی به ریشه را به دلیل استفاده از یک جفت کلید پیش فرض SSH به دستگیرنده از راه دور دهد.

دوره سیسکو یک پچ را برای یک آسیب پذیری مهم دسترسی به ریشه در محصولات خود منتشر کرد، اما هر دو متخصص و فروشنده خود ادعا می کنند که این نقص یک درپرونده نیست.

پچ، منتشر شد 1 مه، آسیب پذیری در نرم افزار سوئیچ سری سیسکو سری Nexus 9000 را تصحیح کرد که ناشی از وجود یک جفت کلید پیش فرض SSH در دستگاه ها است. با توجه به مشاوره امنیتی فروشنده، آسیب پذیری اصلی سیسکو SSH می تواند به یک مهاجم ناشناخته، از راه دور برای اتصال به سیستم آسیب دیده با امتیازات کاربر ریشه اجازه دهد. "

این مشاور همچنین اظهار داشت که مهاجمان می توانند از جفت کلید پیش فرض برای باز کردن یک اتصال SSH از طریق IPv6 به دستگاه های آسیب پذیر استفاده کنند. سخنگوی سیسکو گفت که این آسیب پذیری بیش از IPv4 قابل بهره برداری نیست و تنها "بر روی سوئیچ Fabric Series Nexus 9000 در حالت زیرساختی برنامه کاربردی تاثیر می گذارد؛ بر روی سوئیچ های Nexus 9000 در حالت مستقل تأثیر نمی گذارد."

رون گولا، یکی از بنیانگذاران شرکت Tenable و رئیس فعلی و یکی از بنیانگذاران Gula Tech Adventures، یک شرکت سرمایه گذاری در زمینه امنیت سایبری، گفت که نقص سیسکو SSH مانند شکست در فرآیندهای امنیتی شبیه به شکست است.

گولا گفت: "نیاز به SSH یا فرم های رمزگذاری پیش فرض، پیچیدگی های صادرات دستگاه ها را افزایش می دهد. شبکه راه دور کنترل قابل قبولی در شبکه های مدیریت خصوصی است." "سیسکو دارای کنترل های زیادی برای جلوگیری از آسیب پذیری هایی مثل این از حمل و نقل است و به وضوح چیزی با این فرآیند اشتباه گرفته شده است."

دن کورنل، CTO Denim Group، یک مشاور امنیتی امنیتی، خاطرنشان کرد که حمل ونقل با جفت های اصلی SSH به طور پیش فرض ممکن است یک مسئله مهم باشد، اما شگفت آور نیست. مواردی مثل این همیشه در زمان اتفاق می افتد. "

با این حال، چندین گزارش رسانه ای آسیب پذیری را به عنوان یک درپشتی ممکن توصیف کرد. سیسکو تعدادی از آسیب پذیری های مربوط به اعتبار نامه های سخت افزاری و پیش فرض را طی دو سال گذشته افشا و تصحیح کرده است.

Huawei، تولید کننده ی رقابتی که به خاطر مسائل امنیتی خود در معرض آتش سوزی قرار دارد، و نیز روابط با دولت چین، از طریق توییتر از طریق توییتر، از سوییچ کلید های جفت کلید SSH، سوء استفاده می کند. "شرکت Backdoors در سوئیچ های شبکه سیسکو ثابت می کند که تجهیزات تکنولوژی خانگی خانگی ایالات متحده همانند دیگر موارد ناکافی است." این شرکت از طریق حساب توییتر خود در Huawei Facts گفت.

سیسکو ادعا کرد که این یک درپشتی نبود، زیرا ت شرکتش منافع عقب افتاده را ممنوع کرده است.

"در خط مشی آسیب پذیری امنیت سیسکو، شیوه های توسعه محصول سیسکو به طور خاص هر گونه رفتارهای عمدی یا ویژگی های محصول که برای دسترسی به دستگاه یا دسترسی به شبکه غیرمجاز، قرار گرفتن در معرض اطلاعات دستگاه حساس یا دور زدن ویژگی های امنیتی یا محدودیت ها طراحی شده است، ممنوع می شود. سخنگوی سیسکو گفت: "روش های دسترسی و یا" backdoors ". "متأسفانه، با وجود بهترین تلاش های فروشندگان فناوری، آسیب پذیری های امنیتی هنوز هم رخ می دهد. هنگامی که این آسیب پذیری های جدی را شناسایی می کنیم، ما به آنها با بالاترین اولویت رسیدگی می کنیم."

کورنل گفت که جفت کلید SSH سیسکو باید به عنوان یک درپشتی مورد توجه قرار گیرد، اما باید آن را به طور عمدی ترک کرد، اما "چیزی که تا کنون گزارش شده است، هیچ گونه درک از استدلال حمل و نقل دستگاه ها را با جفت کلید پیش فرض ندارد. "

وی گفت: "به نظر می رسد یک چیز ترسناک در مورد آسیب پذیری های امنیتی این است که هر گونه آسیب پذیری امنیتی می تواند یک درپشتی باشد - اگر به طور عمدی وارد محصول شود. این در واقع ساده ترین راه برای ورود به عقب در بسیاری از سیستم ها است، زیرا توسعه دهنده یا فروشنده آن را فراهم می کند انکارپذیری. "من متاسفم - اشتباهات برنامه نویسی را ساخته ام" بسیار دشوار است، به ویژه با توجه به میزان بالای آسیب پذیری های موجود در سیستم های نرم افزاری ".

گولا گفت که "منصفانه نیست که آن را به یک درپوش" نام ببرید.

"اگر چه این نوع آسیب پذیری می تواند به عنوان یک درپوش برای دسترسی به یک درصد بسیار کوچک از دستگاه های ساخته شده توسط سیسکو مورد استفاده قرار گیرد، آن را نمی توان برای تعمیر و نگهداری و پشتیبانی از راه دور از مشتریان سیسکو استفاده می شود.این می تواند توسط هر یک از سازمان های اطلاعاتی انجام سایبر نظارت، اما در نتیجه از هیچ آسیب پذیری دیگر در هر دستگاه شبکه دیگر متفاوت نیست. "آسیب پذیری ها می توانند توسط طراحی طراحی شده، اما با در نظر گرفتن دسترسی گسترده به آسیب پذیری در تمام دستگاه ها، بعید است که این ها به عقب عمدی بوده باشند. یک مشتری معمولی از روتر و فروشندگان شبکه، قادر به شناسایی پشتی واقعی برای اهداف جاسوسی نیست، که بسیار متفاوت از آسیب پذیری هایی است که از پیچیدگی های نرم افزاری، مسائل مربوط به برنامه نویسی و توزیع منتشر شده است. "

ماه گذشته، ما متوجه شدیم که هکرها دولت کالیفرنیا را در کالیفرنیا پایین کشیدند. تقریبا در همان زمان، یک شهر در ماین کنترل تمام اطلاعات خود را از دست داد. اینها به دنبال پایتخت ایالت نیویورک، آلبانی، اعلام کردند که هکرها عملیات تکنولوژیکی شهر را فلج کرده اند و این بدان معنی است که همه چیز مهم در شهر برداشته شده است. و تنها در هفته گذشته، بالتیمور توسط یک حمله موفقیت آمیز حمله کرد که 13 بیت کوین را برای رمزگشایی پرونده های شهر که در گرو گروگانگیری بودند، خواستار شدند.

قرار است دنیا به یک آینده خیره کننده شهر هوشمند تبدیل شود که در آن دولت ها همواره متصل هستند و بنابراین سریع تر و کارآمد تر از قبل عمل می کنند. اما اگر این جایی است که ما می رویم، باید با این واقعیت برخورد کنیم که بسیاری از شهرها هکرهای سودآور را قربانی می کنند.

سلاح اغلب در برابر شهرها استفاده می شود ransomware، نوعی بدافزار است که برای دسترسی به آنها طراحی شده، کنترل داده های مهم را بر عهده دارد و پس از آن تقاضای پول برای پایان دادن به بحران ناشی می شود. این یک طرح هکینگ محبوب است که اکنون شاهد یک منبع جدید موفقیت است.

طبق یک گزارش جدید از شرکت امنیتی سایبری، Recorded Future، دولت های آمریکایی، به ویژه شهرهای، ایالت ها، سازمان های اجرای قانون و مدارس، به طور فزاینده ای توسط ransomware هدف قرار می گیرند. طبق گزارش های عمومی، از سال 2013، حداقل 170 سیستم دولتی مورد حمله قرار گرفته اند. در سال جاری 21 حمله انجام شده است، ضبط شده در آینده پیدا شده است، و 2019 در حال افزایش است تا بیشترین تعداد حملات ransomware را علیه شهرها به ثبت برساند. اما با توجه به عدم شفافیت و پاسخگویی، حملات ناگهانی برای عموم و بسیاری از مدافعان ناشناخته است.

آیا این به دلیل افزایش کلی حملات ransomware است، یا این نتیجه از شهرستانها بیشتر به سیستم های خود را آنلاین؟ هیچ کس جواب کامل را نمی داند؛ چرا که، به دلیل عدم شفافیت و قوانین به اشتراک گذاری اطلاعات، هیچ کس به طور کامل نمی داند چه اتفاقی می افتد.

در یک زمان که شهرهای آمریکا در تلاش برای مقابله با زیرساخت های زیرزمینی - جاده های بد، پل های سقوط، بیمارستان های قدیمی - تلاش می کنند، به طور فزاینده ای مشخص می شود که شبکه های آسیب پذیر باید به فهرست نیازهای فاسد افزوده شود که به شدت نیاز به ارتقا دارند. با ظهور شهر به اصطلاح هوشمند، که در آن همه چیز به اینترنت متصل است، از جمله جاده ها، پل ها و بیمارستان ها بسیار مشابه است - چالش هایی که با شهرها مواجه می شود حتی بزرگتر می شود.

Allan Liska ضبط شده در آینده به Gizmodo گفت: "ما با شهرهایی که در هر لحظه به طور آنلاین در اینترنت حضور دارند، به طوری که زمانی که ransomware آنها را آفلاین می کند، چقدر بر انتخابات تاثیر می گذارد." "آتلانتا همه چیز را در" شهر هوشمند "داشته است، بنابراین حتی سیستم های دادگاه به صورت آفلاین گرفته می شوند، هیچ کس نمی تواند از طریق شهر پول پرداخت کند، زیرا این سیستم ها به صورت آفلاین اجرا می شوند."

شهرهای در سراسر کشور مسابقه برای تبدیل شدن به "هوشمندانه". تکنولوژی و پول فدرال همراه با احساسات غیرقابل انکار محبوب برای مدرن دولت است رانندگی فشار برای اتصال. اما این یک چیز است که اجازه دهید یک الگوریتم مستقیم خدمه جاده یا ایجاد یک سیستم تشخیص چهره برای شناسایی رانندگان - این موضوع کاملا متفاوت است به شهرستانها آماده برای مقابله با مشکلات امنیتی اجتناب ناپذیر است که ظاهر خواهد شد. این بدان معنا نیست که نگرانی های مربوط به حفظ حریم خصوصی شهرهای هوشمند

حمله ی رایانه ای 2018 آتلانتا به عنوان یکی از برجسته ترین تظاهرات شرکت های سهامی در اینجاست. میلیونها دلار برای بازیابی از یک حمله که در ابتدا تقاضای 50،000 دلار در هزینه است، هزینه می شود. هنگامی که آلبانیا در حال ضربه زدن بود، پلیس شهر برای یک روز کامل خراب شد. حمله به سانفرانسیسکو، یک شهر در قلب صنعت فناوری آمریکایی، در نهایت منجر به از دست دادن درآمد میلیون دلاری شد که آژانس حمل و نقل شهری نمی توانست پول از سواران دریافت کند. سیستم های کامپیوتری بالتیمور، تلفن و ایمیل یک هفته پس از کشف مجدد رایانه به طور آفلاین باقی می مانند.

به تنهایی، شهرها اغلب قادر به مقابله با عظمت وظیفه نیستند. در ایالات متحده، سوالات زیربنایی بزرگ به طور تاریخی توسط دولت فدرال پاسخ داده شده است، و Liska استدلال می کند که سطح کمک مورد نیاز در اینجا است.

Liska گفت: "این یک مشکل امنیتی ملی است. "ما روشن کردیم که این یک بازیگر دولتی نیست، اما اگر شهر شما تعطیل شود، مهم نیست که آیا یک کشور مملکت یا سایبری است یا نه، اثر یکسان است."

Liska می گوید که او امیدوار است که وزارت امنیت داخلی را ببیند، آژانس که مسئولیت دفاع از زیرساخت های حیاتی را برعهده دارد و پول بیشتری را به ماموریت دفاع از شهرها اختصاص می دهد.

لسکا گفت: "از آنجایی که شهرها دقیقتر میشوند، مردم بیشتر و بیشتر از این انتظار دارند و به توسعهی آنچه که ما در زمینه زیرساختها میپردازیم، میشود". "این روش های آنلاین تنها راهی برای انجام وظایف خاص خواهد بود، که این بدان معنی است که این حملات تاثیر بیشتری خواهند داشت. از آنچه ما می بینیم، حملات تنها افزایش می یابد. "

اگر ان می خواهند به سیستم شما کی داشته باشند، آنها گزینه های بسیار زیادی دارند.

آنها می توانند برخی از هک های جدی را انجام دهند، از آسیب پذیری ها و سوءاستفاده ها استفاده می کنند تا از کنترل های امنیتی که در حال حاضر در محل خود استفاده می کنند جلوگیری کرده و سرورهای خود را به نرم افزار اجرا کند که قرار نیست انجام شود.

یا آنها می توانند بدون هیچ گونه جیگری پوکر سطح پایین، با استفاده از ورود رسمی و استفاده از دستورات سیستم رسمی آشنا شوند.

به جای استفاده از یک اتومبیل به سرقت رفته است که یک تاکسی به سرقت بانک متوسل شده است - این چیزی نیست که خیلی چیزهای زیادی به کار رفته باشد، اما شما هیچ راه حلی برای این کار ندارید.

همانطور که خوانندگان معمولی می دانند، یکی از ابزارهای محبوب برای ان بدافزار در حال حاضر ویندوز RDP است، کوتاه برای پروتکل دسک تاپ از راه دور.

متأسفانه، ما در سال های اخیر چندین بار در مورد وقایع امنیتی RDP نوشتیم که اجازه می دهد تا ان به شبکه شما وارد شوند، به شرط اینکه آنها سیستم های صحیح واقعی هستند .

. بجز اینکه به جای ثابت کردن چیزها، آنها را به جای آن شکست می دهند و سپس پول می پردازند تا خسارت را به خوبی انجام دهند.

اما RDP تنها راه محبوب برای crooks نیست.

ما اخیرا تحقیقات honeypot را برای حملات SSH منتشر کردیم، جایی که SSH برای Secure Shell، یک سیستم دسترسی از راه دور است که حتی بیشتر در آموزش لینوکس و یونیکس از RDP در ویندوز استفاده می شود.

(SSH نیز در سرورهای ویندوز محبوب است، اما پیروزی نزدیک به 100٪ که در مورد پسر عموی Unixy آن انجام می شود ندارد.)

تحقیق ما یک تصویر واضح نشان داده است که چقدر سایبرکرین انرژی آماده است تا با استفاده از روش های غیرقابل دسترس، به شبکه شما دسترسی پیدا کند.

استفاده از ابزارهای غیرقانونی قانونی برای ورود غیرقانونی، نه تنها کریکت سایبری را به مجموعه گسترده ای از مهاجمان باز می کند، بلکه خطر ابتلا به تشخیص سوءاستفاده یا ایجاد سقوط سرور را نیز از بین می برد.

متاسفانه، ان فقط از SSH و RDP به عنوان ابزار حمله عمومی استفاده نمی کنند.

بسیاری از سرویس های آنلاین دیگر مانند برخی از شما ممکن است انتظار نداشته باشید که به عنوان یک خط فرمان به همان اندازه خوب است، در صورتی که فقط می توانید به آنها متصل شوید.

به عنوان مثال، یک سرور MySQL ناامن فقط راه نقض اطلاعات نیست.

این نیز بسیار موثر، اگر غیر متعارف، جایگزین برای RDP و یا SSH برای اجرای نرم افزار از راه دور.

در اینجا یک نمونه شگفت انگیز است که اخیرا توسط honeypot SophosLabs گرفته شده است که در بندر TCP 3306، پورت دسترسی پیش فرض برای MySQL گوش دادن است.

سرور فریبنده تاکید کرد که یک نمونه ناامن از MySQL است که هکرها می توانند آن را پیدا کنند، پروب و اتصال به آن را داشته باشند.

Honeypots به طور عمدی هکرها را جذب می کند تا پیگیری تکنیک های حمله که در حال حاضر ان از آن استفاده می کنند - البته در حد محدودیت ها، به دلیل اینکه honeypot نباید اجازه دهد ان هر گونه آسیبی واقعی را تحمل کنند.

اپراتورهای Honeypot باید مراقب باشند تا بخشی از راه حل بدون تبدیل شدن به بخشی از مشکل باشند. به عنوان مثال، اگر شما در حال تلاش برای فهمیدن در اسپم ها با چه چیزی شبیه یک کامپیوتر زامبی است که آماده است و انتظار دارد تا ایمیل های ناخواسته را از بین ببرد، شما باید به اندازه کافی به اندازه کافی برای ایجاد ان پیام هایی که می خواهید ارسال کنید، اضافه کنید ضمیمههایی که میخواهند توزیع کنند، و نشان دهند که چه تعداد افرادی که میخواهند هرمه باشند. اما شما نباید اجازه دهید که هیچ کدام از پیامهای مضحک را بیرون بیاورید، یا به هر حال شما ان را به سرویس رایگان هرمه می دهید.

در حمله مبتنی بر SQL گرفته شده توسط SophosLabs، ان تلاش کردند تا سرور MySQL honeypot را به یک ربات اجرایی کد از راه دور تبدیل کنند، با استفاده از یک توالی مثل این:

به سرور وصل شوید.

حدس و گمان اعتبار یک کاربر مجاز و وارد شوید

یک جدول پایگاه داده بیگناه ایجاد کنید و یک رکورد متنی را که شامل متن است که در واقع یک فایل اجرایی ویندوز در هگزادسیمال است اضافه کنید.

داده های هگزادسیمال را رمزگشایی کرده و آن را به عنوان یک فایل محلی به نام cna12.dll ذخیره کنید. (DLL یک نوع خاص از برنامه ویندوز طراحی شده است که توسط یک برنامه کاربردی که در حال اجرا است برای اضافه کردن ویژگی های اضافی لود می شود.)

دستورالعمل سرور برای بارگذاری DLL جدید به عنوان یک پلاگین MySQL شناخته شده به عنوان یک کاربر تعریف شده (UDF)،

یک تابع در پلاگین جدید برای تهیه و اجرای نرم افزارهای مخرب با استفاده از HTTP.

به عبارتی، ان از MySQL به عنوان یک زامبی به طور کامل از راه دور کد با استفاده از سیستم MySQL UDF پلاگین استفاده می کنند که اجازه می دهد تا ویژگی های اضافی به سرور در زمان اجرا وارد شود.

حمله به خصوص پیچیده نبود، زیرا ان نتوانستند متوجه شوند که honeypot لینوکس را اجرا می کرد و کد اجرایی خاص را برای نسخه ویندوز MySQL آپلود کرد.

با این وجود، اگر سرور ویندوز را اجرا می کرد، سپس HTTP را دانلود کنید در مرحله 6 بالا .

. می تواند ransomware را به عنوان GandCrab شناخته شود.

برای تجزیه و تحلیل دقیق تکنیک های استفاده شده در این حمله و برای IoC ها (شاخص های سازش) می توانید برای بررسی پرونده های مشابه در سرورهای خود، لطفا تجزیه و تحلیل فنی سایت ما، Sophos News را بخوانید.

چه کاری باید انجام دهید؟

حکمت دریافت می کند که شما نباید به این نوع حمله آسیب برسانید.

انفجار بزرگ جهانی SQL Slammer در سال 2003 باید همه ما را به نگهداری سرورهای SQL خود از اینترنت متهم کرد و پتانسیل سوء استفاده از ویژگی UDF MySQL تا مدت طولانی مستند شده است.

اما این واقعیت که ما هنوز در حال تلاش برای دستیابی به پیچیدگی های خودکار و تلاش برای از بین بردن پورت های اینترنتی در اینترنت است یادآوری می کنیم که ما هنوز اشتباهات قدیمی را انجام می دهیم.

بنابراین در اینجا چیزی است که باید انجام دهید:

اطمینان حاصل کنید که سرورهای SQL شما به طور مستقیم از اینترنت قابل دسترسی نیستند. اگر آنها هستند، تقریبا قطعا یک اشتباه است. اگر این یک اشتباه نیست، این ایده بدی است که باید راه دیگری برای دسترسی به آنها از راه دور پیدا کنید. با استفاده از یک VPN یا SSH به عنوان اولین نقطه ورود در نظر بگیرید و 2FA را برای تمام کاربران خود اصرار کنید.

گذرواژههای مناسب را انتخاب کنید. حمله شده در اینجا نمی تواند توسط یک کاربر نا معتبر کشیده شود، بنابراین شانس با کلمات عبور ضعیف را نگیرید. حتی اگر سرور SQL شما تنها در داخل قابل دسترسی باشد، شما نمی خواهید فقط هر کسی بتواند به راحتی وارد شود، به خصوص به عنوان یک کاربر منحصر به فرد.

تنظیمات کنترل دسترسی MySQL خود را بررسی کنید. فقط کاربران با حقوق INSERT به پایگاه داده اصلی مایکروسافت می توانند UDF جدید را بارگذاری کنند، بنابراین هر کسی که می تواند این حمله را انجام دهد، در حال حاضر توانایی کافی برای انجام بسیاری از چیزهای بد دیگر را دارد. (این امر می تواند گزینه ای برای غیرفعال کردن UDF ها باشد، اگر هرگز از آنها استفاده نکنید، اما ما نمی توانیم راهی برای انجام این کار پیدا کنیم. تنها ترفندی که ما می توانیم برای جلوگیری از بارگذاری UDF پیدا کنیم این است که نسخه خود را به صورت ایستا مرتبط کنیم از mysqld از کد منبع.)

آزمایش نفوذ را در نظر بگیرید. شما احتمالا تمام استراتژی های دفاعی ذکر شده در بالا ذکر شده را می دانید و سعی می کنید آنها را دنبال کنید، اما ارزش این را دارد که آنها را به درستی اعمال کرده اید. اشتباهات اتفاق می افتد، و اگر شما به دنبال آنها نیستید، شخص دیگری قطعا خواهد شد.

ایمن باش - با خم کردن چاه ها، و سپس بررسی کنید که بتتن به درستی نصب شده است.

تمدارانی که نماینده یک شهر آمریکا در اثر حملات ransomware هستند، از سوالاتی از آژانس امنیت ملی پس از ادعاهایی که باعث نقض این امر شده اند، می پردازند.

نیویورک تایمز روز شنبه اعلام کرد که یک آسیب پذیری هک شده به نام EternalBlue برای سوء استفاده از دولت محلی بالتیمور مورد سوء استفاده قرار گرفته است.

NSA این نقص را کشف کرد، اما این مقاله ادعا می کند که جاسوس های اینترنتی خود را برای سال ها کشف کرده است.

NSA رد کرد که نظر بدهد

اما این گزارش تحریک ویژه ای را به همراه دارد، زیرا این سازمان در فورت ماید، مریلند مستقر است که درایو کوتاهی از بالتیمور است.

یک سخنگوی NSA به بی بی سی گفت: "ما برای شما در این زمینه چیزی نداریم."

نقص EternalBlue در طیف وسیعی از حملات سایبری طی سه سال گذشته، از جمله حمله WannaCry که باعث اختلال NHS در انگلستان شده است، متاثر شده است.

این شامل یک اشکال در نسخه های قدیمی سیستم عامل مایکروسافت ویندوز است که اجازه می دهد تا دیگر کدهای مخرب در رایانه های آلوده اجرا شود.

نیویورک تایمز گفته است که این سازمان بیش از پنج سال از این مسئله برای مایکروسافت خبر نداشته است، تا زمانی که یک نقض آن را دستکاری کند.

مایکروسافت در مارس 2017 یک نقص در EternalBlue را رفع کرد.

چند هفته بعد، گروهی که خودش را می خواند، Brokers سایه ها ابزار هک مربوط به NSA را به صورت آنلاین منتشر کرد.

NSA هرگز تایید نکرده است که چگونه کنترل کدهای آن را از دست داده و به طور رسمی در این مورد اظهار نظر نکرده است.

اما پیشنهاد این است که اگر آن یافته های خود را با مایکروسافت در یک مرحله اولیه به اشتراک گذاشته شود، کامپیوترهای کمتری در معرض حملات بعدی قرار گرفتند که از آسیب پذیری استفاده می کردند.

قفل کردن ایمیل

رایانه های دولتی شهر بالتیمور در 7 ماه مه باقی ماندند و پس از آنکه فایل هایشان به صورت دیجیتالی کشیده شدند.

مسئولان جنایتکاران 13 بیت کوین (114،440 دلار، 90،200 پوند) برای باز کردن همه آنها، یا سه بیت کوین برای انتشار سیستم های خاص پیش از مهلت تعیین شده، که اکنون به تصویب رسیده اند، خواستار شدند.

مقامات حاضر شدند.

ساکنان محلی قادر به پرداخت صورتحسابهای برق، بلیط پارکینگ و برخی از مالیات آنلاین در نتیجه نیستند.

علاوه بر این، کارکنان قادر به ارسال یا دریافت ایمیل از حساب های معمول خود نیستند.

سناتور کریس ون هولن و نماینده کنگره هلند روپرسبرگر رومه "بالتیمور سان" گفته اند که اکنون به دنبال "جلسه کامل" به طور مستقیم از سازمان امنیت ملی آمریکا هستند.

سناتور به این مقاله گفت: "ما باید اطمینان حاصل کنیم که ابزارهایی که توسط سازمان های ما ایجاد شده، به دست بازیگران بد عمل نمی کنند."

برخی از کارشناسان امنیتی می گویند اگر EternalBlue واقعا درگیر باشد، مدیران فناوری اطلاعات باید مدت ها پیش آن را نصب کرده اند.

اما یک مشاور متوجه شد که این ممکن است ساده تر از انجام شود.

تروی هانت می گوید: "برای برخی از سازمان ها، تکه کردن می تواند یک تمرین بی اهمیت باشد، حتی با چند سال زمان سربازی."

برای مثال، سیستم های تخصصی مانند دستگاه های پزشکی اغلب برای مدت زمان طولانی باز می شود.

"از بین بردن این ریسک عوامل مانند دستگاه هایی هستند که به اینترنت متصل نیستند. با وجود این که با وجود اینکه EternalBlue دو سال پس از رفع آنها عفونت را مشاهده می کرد، اما هنوز سیستم هایی وجود دارد که بدون آن هم در دسترس نیستند."

این دقیقا صحبت از شهر در اینجا نیست - پس از همه، آن را مانند فیس بوک کاهش یافته است، صرفا خدمات عمومی مهم است.

برای کسانی که تحت تأثیر قرار گرفته اند، بسیار خسته کننده است - فروش خانه تاخیری در اینجا، یک کسب و کار جدید است که نمی تواند در آن زمان باز شود. یک نفر به من گفت که چگونه آنها نتوانسته اند محل برگزاری عروسی خود را در مکانی که متعلق به شهر است، پرداخت کنند.

یکی دیگر به من گفت که آنها نمیتوانند برای پرداخت بلیط پارکینگ به اینترنت بپردازند - این به آن معنی نیست که به نظر میرسد به من اعتماد کند.

یک ضربه بیشتر در دندان ها برای این شهر، پیشنهاد این است که این حمله از یک سوء استفاده کشف شده توسط نه روس ها یا چینی ها، بلکه توسط یک سازمان مستقر در فاصله 20 مایل - آژانس امنیت ملی آمریکا استفاده کرد.

مقامات شهر می خواهند پاسخی در این باره بدهند، اما مردم محلی نمی خواهند آن را یک سرزنش کنند. هشدارهای مکرر در مورد سرمایه گذاری شدید در زیرساخت های فناوری دولتی وجود دارد.

محققان می گویند که یک قطعه پیشرفته از نرم افزارهای مخرب لینوکس را شناسایی کرده اند که از طریق آنتی ویروس شناسایی شده اند و به نظر می رسد که در حملات هدفمند مورد استفاده قرار می گیرد.

محققان شرکت امنیتی Intezer در روز چهارشنبه گزارش دادند که HiddenWasp، به عنوان بدافزار، یک مجموعه کامل از نرم افزارهای مخرب است که شامل یک تروجان، rootkit و اسکریپت اولیه استقرار است. در آن زمان Post Intezer به طور زنده پخش شد، سرویس VirusTotal مخرب نشان داد که Wasp پنهان توسط هیچ یک از 59 آنتی ویروس که آن را دنبال می کند، تشخیص داده نمی شود، اگرچه برخی از آنها شروع به پرچم گذاری کرده اند. تمبرهای زمان در یکی از 10 فایل Intezer تجزیه و تحلیل نشان داد که ماه گذشته ایجاد شد. سرور مرکزی و فرماندهی که کامپیوترهای آلوده را گزارش می دهند در زمانی که این مقاله در حال آماده سازی بود عملیات خود را ادامه داد.

برخی از شواهد مورد تجزیه و تحلیل، از جمله کد نشان می دهد که رایانه های آن را آلوده می کند در حال حاضر توسط همان حمله کنندگان به خطر افتاده، نشان داد که HiddenWasp احتمالا مرحله بعد از نرم افزارهای مخرب است که به اهداف مورد علاقه که قبلا توسط یک مرحله اولیه آلوده شده است. روشن نیست که چگونه تعداد کامپیوترها آلوده شده و یا اینکه مراحل مرتبط با آن قبلا نصب شده است. با استفاده از قابلیت دانلود و اجرای کد، آپلود فایل ها و انجام انواع دستورات دیگر، هدف از این بدافزار به نظر می رسد که از راه دور کامپیوتر های آلوده را کنترل کند. این متفاوت از بیشتر نرم افزارهای مخرب لینوکس است که برای انجام حملات انکار سرویس یا معادلات انتقادی منحصر به فرد وجود دارد.

"Ignacio Sanmillan محقق Intezer در رومه روز چهارشنبه نوشت:" بدافزار لینوکس ممکن است چالش های جدیدی را برای جامعه امنیتی ایجاد کند که هنوز در سیستم عامل های دیگر دیده نشده است. " "واقعیت این است که این نرم افزارهای مخرب تحت تاثیر رادار قرار می گیرند باید یک تماس بیدار از صنعت امنیتی برای تخصیص تلاش های بیشتر یا منابع برای شناسایی این تهدیدات باشد."

بعضی از کد ها از Mirai، بدافزار بوت نت اینترنت اشیاء که کد منبع آن در سال 2016 به صورت عمومی در دسترس بوده است، قرض گرفته شده است. کد دیگری شباهت زیادی به سایر پروژه های ایجاد شده یا بدافزارها از جمله Rootkit Azazel، Implant Elzenot ChinaZ و اخیرا لینوکس نوع Winnti را کشف کرده است، یک خانواده از نرم افزارهای مخرب که قبلا دیده بود که تنها ویندوز را هدف قرار داده بودند.

در یک ایمیل، سیلاس کتلر، مهندس مع برای کرونیکل، شرکت امنیتی که متعلق به الفبای است، کشف نوع لینوکس وینتی لینوکس، نوشت:

در مورد پرونده واقعا جالب بود که بسیاری از ابزارهای لینوکس نسبتا ابتدایی هستند. حتی در مورد Winnti-Linux، این یک پورت از نوع ویندوز بود. کد قرض گرفتن از پروژه های منبع باز مثل Azazel و (اکنون) Mirai جالب است زیرا . ممکن است تحلیل گران نرم افزارهای مخرب / گمراه کننده را مسدود کنند.

بیشتر بدافزار لینوکس، همانطور که Intezer اظهار داشت، متمرکز بر حملات DDoS یا معدن است. این نوع مخرب بر روی کنترل مستقیم بازیگر متمرکز است منحصر به فرد است. هدف از این نرم افزارهای مخرب. . . واقعا جالب در مقایسه با بیشتر چیزهای nix است. [توسعه دهندگان] با استفاده از روت کیت باز منبع برای تسهیل دسترسی.

اجزای rootkit، Azazel، واقعا فقط برای مخفی کردن عملیات است. در حالی که لینک های Azazel و Mirai در این گزارش متمرکز شده بود، عناصر چینZ یافت شده است که منجر به این می شود که من فکر می کنم که بازیگران با ترکیب چندین مجموعه ابزار تجربه کرده اند.

رایانه ای که برای اولین بار یک فایل HiddenWasp را به VirusTotal آپلود کرد، مسیری را که حاوی نام یک شرکت پزشکی قانونی چینی شناخته شده به نام Shen Zhou Wang Yun Information Technology Co. Ltd است، استفاده کرد. اپراتورها همچنین سرورهای را از سرور مبتنی بر هنگ کنگ اجاره کردند میزبانی شرکت ThinkDream برای میزبانی نرم افزارهای مخرب خود.

یکی از فایل های آپلود شده به VirusTotal، یک اسکریپت bash که به نظر می رسد برای اهداف تست استفاده شده است، محققان Intezer را به فایل دیگری هدایت کرد. این فایل جدید شامل نام کاربری و رمز عبور حسابهایی بود که به نظر می رسد قبلا اضافه شده است تا دسترسی مهاجم مهاجم را فراهم کند. این شواهد به Intezer اعتقاد داشت که بدافزار بر روی ماشینهایی نصب شده است که مهاجمان در حال حاضر به خطر انداخته اند. برای ترویج پیشرفته بدافزار در دو یا چند مرحله در تلاش است تا عفونت را شناسایی و از آسیب های ناخواسته جلوگیری کند.

از آنجایی که پست روز چهارشنبه زنده شد، میزان تشخیص AV افزایش یافته است، اما در آن زمان Ars این مقاله را منتشر کرد، نرخ هنوز هم پایین بود. بسته به فایل مورد تجزیه و تحلیل، نرخ از 2 تا 13 از 59 موتور AV ردیابی متغیر بود.

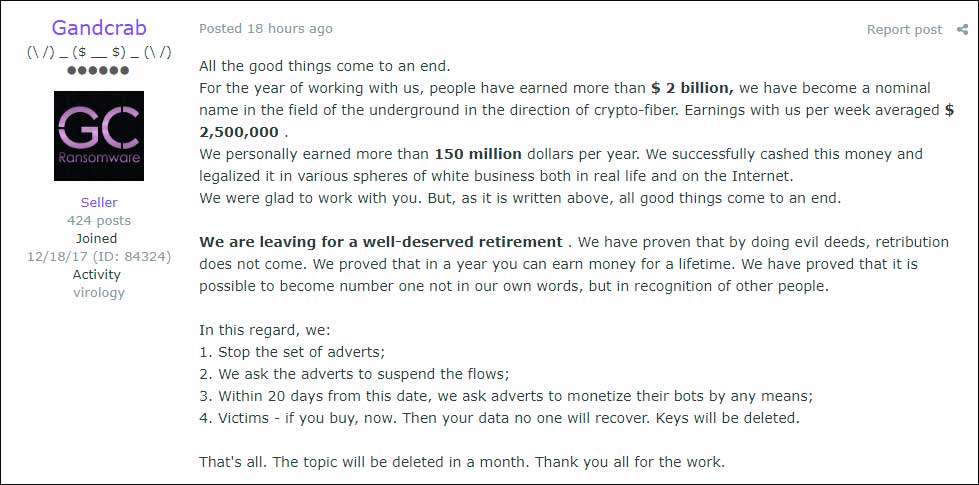

در FBI Flash Alert، FBI نسخه اصلی 4، 5، 5.0.4، 5.1 و 5.2 Gandcrab Ransomware منتشر کرده است. با استفاده از این کلید ها، هر فرد یا سازمان می تواند رمزگشایی GandCrab بسیار خود را ایجاد و منتشر کند.

در 1 ژوئن 2019، توسعه دهندگان پشت موفقیت آمیز GandCrab Ransomware اعلام کردند که پس از ادعا شدن 2 میلیارد دلار در پرداخت های جبران خساره و هک و بسته شدن 150 میلیون دلار خود، فروشگاه آنها را بسته بودند.

دو هفته بعد، در همکاری با Europol، FBI، سازمان های متعدد اجرای قانون و NoMoreRansom، Bitdefender یک رمزگشایی برای فایل های رمزگذاری شده توسط نسخه های GandCrab نسخه های 1، 4 و 5 تا 5.2 را منتشر کرد.

در حالی که اعلام نشده است که چگونه Bitdefender دسترسی به این کلیدها را به دست آورد، به طور گسترده ای در نظر گرفته شده است که آنها قادر به دسترسی به سرورهای فرمان و کنترل ransomware برای دانلود کلید هستند.

FBI اجازه می دهد تا هر کس یک decryptor GandCrab ایجاد کند

در "FBI Flash Alert" با BleepingComputer به اشتراک گذاشته شد، سه کلید رمزگشایی برای GandCrab Ransomware به اعضای برنامه InfraGard FBI منتشر شد.

بولتنهای منتشر شده توسط FBI از طریق InfraGard با استفاده از پروتکل ترافیک نور طبقه بندی میشوند که این امر نحوه به اشتراک گذاشتن اطلاعات را تعیین میکند. این هشدار با عنوان "کلید رمزگشایی Master برای GandCrab، نسخه 4 تا 5.2" به عنوان یک بولتن TLP: White منتشر شد که بدین معناست که اطلاعات بدون محدودیت قابل افشاء است.

علاوه بر کلید های رمزگشایی اصلی، بولتن توضیح می دهد که چگونه GandCrab RaaS عمل می کند و آمار مرتبط است.

"در 17 ژوئن 2019، FBI، با همکاری سازمان های اجرای قانون از 8 کشور اروپایی، و همچنین Europol و BitDefender، یک ابزار رمزگشایی را برای همه نسخه های GandCrab ransomware منتشر کرد. ابزار رمزگشایی را می توان در www.nomoreransom یافت. org. تلاش های مشترک، کلید های اصلی رمزگشایی را برای همه نسخه های جدید GandCrab که از ژوئیه 2018 معرفی شده، شناسایی کرده اند. FBI کلیدهای اصلی را برای تسهیل توسعه ابزارهای رمزگشایی اضافی باز می کند.

GandCrab با استفاده از یک مدل کسب و کار ransomware-as-a-service (RaaS) عمل می کند، فروش حق پخش تروجان را به وابستگان در عوض 40٪ از پس انداز. GandCrab ابتدا در ژانویه 2018 به شرکت های کره جنوبی آلوده شد، اما کمپانی های GandCrab به سرعت در سراسر جهان گسترش یافتند تا قربانیان ایالات متحده در اوایل سال 2018 را شامل شوند و حداقل 8 بخش مهم زیربنایی را تحت تاثیر قرار دهند. به عنوان یک نتیجه، GandCrab به سرعت در حال افزایش است تا تبدیل به برجسته ترین ریسوموار مبتنی بر وابسته شود و تخمین زده می شود که 50 درصد از سهم بازار را در اختیار دارد تا اواسط سال 2018. کارشناسان تخمین زده اند که GandCrab بیش از 500،000 قربانی را در سراسر جهان آلوده کرده است، که باعث تلفات بیش از 300 میلیون دلار می شود. "

کلید رمزگشایی استاد GandCrab

در پایین کلید رمزگشایی استاد برای نسخه های GandCrab 4، 5، 5.0.4، 5.1، و 5.2 است.

برای استفاده از آنها به درستی، شما باید خود را با روش های رمزنگاری مورد استفاده در نسخه های مختلف GandCrab آشنا کنید. مقدمه خوبی در مورد الگوریتم رمزنگاری مورد استفاده در نسخه 4 در این مقاله توسط Fortinet یافت می شود.

برای حدود یک سال، کاربران برزیلی با نوع جدیدی از حملات روتر مورد هدف قرار گرفته اند که در هیچ جای دنیا دیده نشده است.

حملات تقریبا نامرئی برای کاربران نهایی است و می تواند عواقب فاجعه بار داشته باشد، که توانایی منجر به تلفات مستقیم مالی برای کاربران هک شده است.

آنچه که در حال حاضر در روترها در برزیل اتفاق می افتد، باید یک نشان هشدار دهنده برای کاربران و ISP های سراسر جهان باشد که باید قبل از حملات مشاهده شده در کشور آمریکای جنوبی به آنها، اقدامات احتیاطی نیز لازم باشد.

ردیاب DNS-تغییرات ATTACKS

حملات هدف قرار دادن روترها در برزیل در تابستان گذشته آغاز شد و برای اولین بار توسط شرکت امنیتی Radware از امنیت سایبری مشاهده شد و یک ماه بعد از آن توسط محققان امنیتی Netlab، یک واحد شکار شبکه ای از Qihoo 360 غول پیکر امنیتی سایبری چینی.

در آن زمان، دو شرکت توضیح دادند که چگونه یک گروه از مجرمان اینترنتی بیش از 100،000 روتر خانگی در برزیل را آلوده کرده و تنظیمات DNS خود را تغییر داده اند.

تغییرات انجام شده به این روترها هر زمان که آنها سعی در دسترسی به سایت های بانکداری الکترونیک برای برخی از بانک های برزیل داشتند، کاربران آلوده به وب سایت های کلون مخرب را هدایت می کردند.

چندین ماه بعد، در آوریل سال 2019، حملات مشابهی توسط شرکت امنیتی Bad Pakets که یکی دیگر از موج های حملات را مشخص کرده بود، دیده می شد، اما این بار هدف اصلی آن در برابر روترهای D-Link بود، همچنین بر روی ISP های برزیلی میزبانی شد.

بر اساس تحقیقات محققان در Ixia، این بار دیگر، علاوه بر ربودن کاربران بازدید از بانکهای برزیل، هکرها نیز کاربران را به صفحات فیشینگ برای Netflix، Google و PayPal هدایت می کردند تا مدارک خود را جمع آوری کنند.

اما بر اساس گزارش منتشر شده توسط Avast در این هفته، این حملات متوقف نشده است. در واقع، به گفته شرکت، در نیمه اول سال 2019، هکرها آلوده و تنظیمات DNS بیش از 180،000 روتر برزیل را تغییر داده اند.

علاوه بر این، پیچیدگی حملات افزایش یافته است و تعداد بازیگران درگیر در حملات نیز افزایش یافته است.

چطوری روتر هک می شود

به گفته محققان Avast، دیوید یورسا و Alexej Savcin، اکثر کاربران برزیلی در حال بازدید از سایت های ورزشی و فیلم های جریان یافته یا پورتال های بزرگسالان، روترهای خانگی خود را هک می کنند.

در این سایت ها، تبلیغات مخرب (malvertising)، کد خاصی را در مرورگرهای کاربران برای جستجوی و شناسایی آدرس IP روتر خانگی، مدل روتر، اجرا می کنند. هنگامی که آنها IP و مدل روتر را شناسایی می کنند، تبلیغات مخرب پس از استفاده از لیست نام کاربری و رمزهای عبور پیش فرض برای ورود به دستگاه های کاربران، بدون دانش آنها.

حملات به مدتی طول می کشد، اما اکثر کاربران چیزی را متوجه نمی شوند زیرا معمولا اشتباه می کنند جریان های ویدیویی را در وبسایتهایی که فقط دسترسی داشته اند تماشا می کنند.

اگر حملات موفقیت آمیز باشد، کد مخرب اضافی از طریق تبلیغات مخرب از طریق تنظیمات پیش فرض DNS در روترهای قربانیان تغییر می یابد و جایگزین سرور DNS روتر های آی پی آدرس از ISP های بالادستی با آدرس های آی پی سرورهای DNS مدیریت شده توسط هکرها دریافت می کنند.

دفعه بعد که گوشی های هوشمند یا رایانه های کاربران به روتر متصل می شوند، آدرس IP های سرور DNS مخرب را دریافت می کنند و به این ترتیب، تمام درخواست های DNS را از طریق سرور های مهاجم طرد می کند و به آنها اجازه می دهد تا از ترافیک به کلون های مخرب ربوده و تغییر مسیر دهند.

GHOSTDNS، NAVIDADE، و SONARDNS

هکرها در طی تحقیقات Avast از دو کیت ویژه برای این حملات استفاده کرده اند. اولین مورد GhostDNS نامیده می شود و یکی از آن هاست که از تابستان گذشته اولین بار دیده شده است و بت نت در سال گذشته توسط Radware و Netlab شرح داده شده است.

یک نوع از GhostDNS، نام ناوادید نیز در ماه فوریه ظاهر شد.

در طی Avast، Novidade تلاش کرد که روترهای کاربران Avast بیش از 2.6 میلیون بار در ماه فوریه را آلوده کند و از طریق سه کمپین گسترش یافت. "